¿Cómo puede un POS seguro garantizar transacciones financieras seguras?

Tecnologías de Seguridad Principales en Sistemas POS Seguros

Cifrado de Extremo a Extremo para la Protección de Datos

El cifrado de extremo a extremo o E2EE desempeña un papel vital en la protección de la información del cliente dentro de sistemas seguros de punto de venta. Cuando alguien pasa su tarjeta de crédito en el momento de pagar, esta tecnología convierte en código ilegible todos esos números para que nadie pueda leerlos excepto el procesador de pagos en sí. Eso significa que los piratas informáticos no pueden espiar mientras los datos viajan a través de las redes. Las violaciones de datos afectan seriamente a los negocios en la actualidad. Estadísticas muestran que aproximadamente el 60 por ciento de las pequeñas empresas cierran realmente después de sufrir algún tipo de ataque cibernético, según investigaciones recientes sobre seguridad en POS de mayo de 2024. ¿Cómo funciona el E2EE? Básicamente, toma datos normales y los convierte en un galimatías utilizando fórmulas matemáticas especiales llamadas algoritmos criptográficos. Esto mantiene todo confidencial desde el momento en que se capturan los datos hasta que finalmente llegan a su destino.

Tecnología de Chip EMV: Más allá de las rayas magnéticas

La tecnología de chip EMV creada por Europay, MasterCard y Visa realmente reduce el fraude en las transacciones presenciales, ya que genera códigos de transacción diferentes cada vez que alguien utiliza su tarjeta. Desde que Estados Unidos comenzó a utilizar ampliamente esta tecnología, el fraude en transacciones presenciales disminuyó aproximadamente un 76 %. Eso representa una reducción considerable en comparación con la época anterior, cuando esas antiguas bandas magnéticas eran tan fáciles de copiar. El cambio de esas débiles bandas magnéticas a estos chips hace que las transacciones sean mucho más seguras, ya que las tarjetas falsificadas simplemente no funcionan tan bien como antes. Para las empresas, estar al día con los estándares EMV no solo es una buena práctica, sino prácticamente esencial si desean proteger el dinero de sus clientes y construir relaciones duraderas de confianza.

Tokenización: Reemplazo de datos sensibles

La tokenización destaca como una de las principales medidas de seguridad en los sistemas actuales de punto de venta. Funciona intercambiando los números reales de las tarjetas de crédito por tokens aleatorios. Cuando esto ocurre, la información sensible no se almacena realmente en ningún lugar del sistema. Incluso si alguien logra robar estos tokens, no tendrán valor alguno para los piratas informáticos que intenten cometer fraude. Investigaciones del sector muestran que cuando las empresas implementan la tokenización, obtienen una mejor protección de los datos de sus clientes, facilitando además el cumplimiento de los complejos estándares PCI (consulte 'Seguridad en el POS: 11 mejores prácticas para dirigir un negocio seguro en 2024' para obtener más detalles). Las empresas que adoptan este enfoque fortalecen su postura general de seguridad y brindan tranquilidad a los compradores, quienes saben que sus transacciones se manejan de forma segura.

Cumplimiento y estándares para la seguridad de POS

Requisitos de PCI DSS para transacciones seguras

El estándar de seguridad de datos para la industria de tarjetas de pago, conocido comúnmente como PCI DSS, desempeña un papel fundamental en la protección de los pagos cuando los clientes utilizan sistemas de punto de venta. Básicamente, es un conjunto de reglas y directrices orientadas a salvaguardar la información sensible de tarjetas de crédito durante todo el proceso de transacción. La investigación también indica algo bastante significativo: las empresas que cumplen con estos estándares logran evitar brechas de datos alrededor de un 48 % más a menudo que aquellas que no se preocupan por el cumplimiento. Ese nivel de protección es muy importante en el entorno digital actual, donde las amenazas cibernéticas están en constante evolución. Los comerciantes que desean poner sus asuntos en orden en cuanto al cumplimiento de PCI necesitan abordar múltiples requisitos, incluyendo medidas de seguridad de red, escaneos periódicos de vulnerabilidades y programas adecuados de capacitación para empleados, entre otros.

- Mantenimiento de Red Segura : Utilice firewalls y otras tecnologías de seguridad para proteger las redes del acceso no autorizado.

- Protección de Datos del Titular de la Tarjeta : Cifre la transmisión de datos del titular de la tarjeta a través de redes abiertas y públicas para garantizar la seguridad de los datos.

- Implementación de Control de Acceso : Limite el acceso a los datos según la necesidad del trabajo; use IDs únicos y autenticación multifactor.

- Monitoreo y Pruebas Vigilantes : Supervise regularmente las redes y pruebe los sistemas de seguridad para detectar posibles vulnerabilidades.

- Política de Seguridad de la Información : Establecer y mantener una política extensa para abordar la seguridad de los datos en toda la organización.

Estas pautas no solo protegen a las empresas de pérdidas financieras, sino que también preservan la credibilidad reputacional al demostrar el compromiso con el procesamiento seguro de pagos.

El papel de SSL/TLS en pasarelas de pago seguras

Los protocolos SSL y TLS ayudan a proteger los datos mientras se trasladan entre los sistemas punto de venta y los servidores backend. Evitan que los piratas informáticos intercepten las comunicaciones durante la transmisión, lo cual mantiene los canales de transacción seguros. Cuando los datos permanecen confidenciales e intactos durante las transferencias, los clientes se sienten naturalmente más seguros al realizar transacciones comerciales de forma digital. Los motores de búsqueda también dan prioridad a los sitios web que utilizan seguridad SSL, lo que significa una mejor posición en las páginas de resultados y un mayor tráfico web para las empresas. Las pasarelas de pago necesitan protección SSL/TLS para funcionar correctamente, lo que hace que estos protocolos sean esenciales para más que solo necesidades básicas de cifrado. Ellos crean una experiencia de compra más segura en general. Las empresas que implementan prácticas sólidas de cifrado a través de SSL/TLS no solo se protegen a sí mismas, sino que también brindan a los compradores la confianza de que su información personal y financiera permanece protegida contra amenazas cibernéticas.

Infraestructura de Hardware POS Seguro

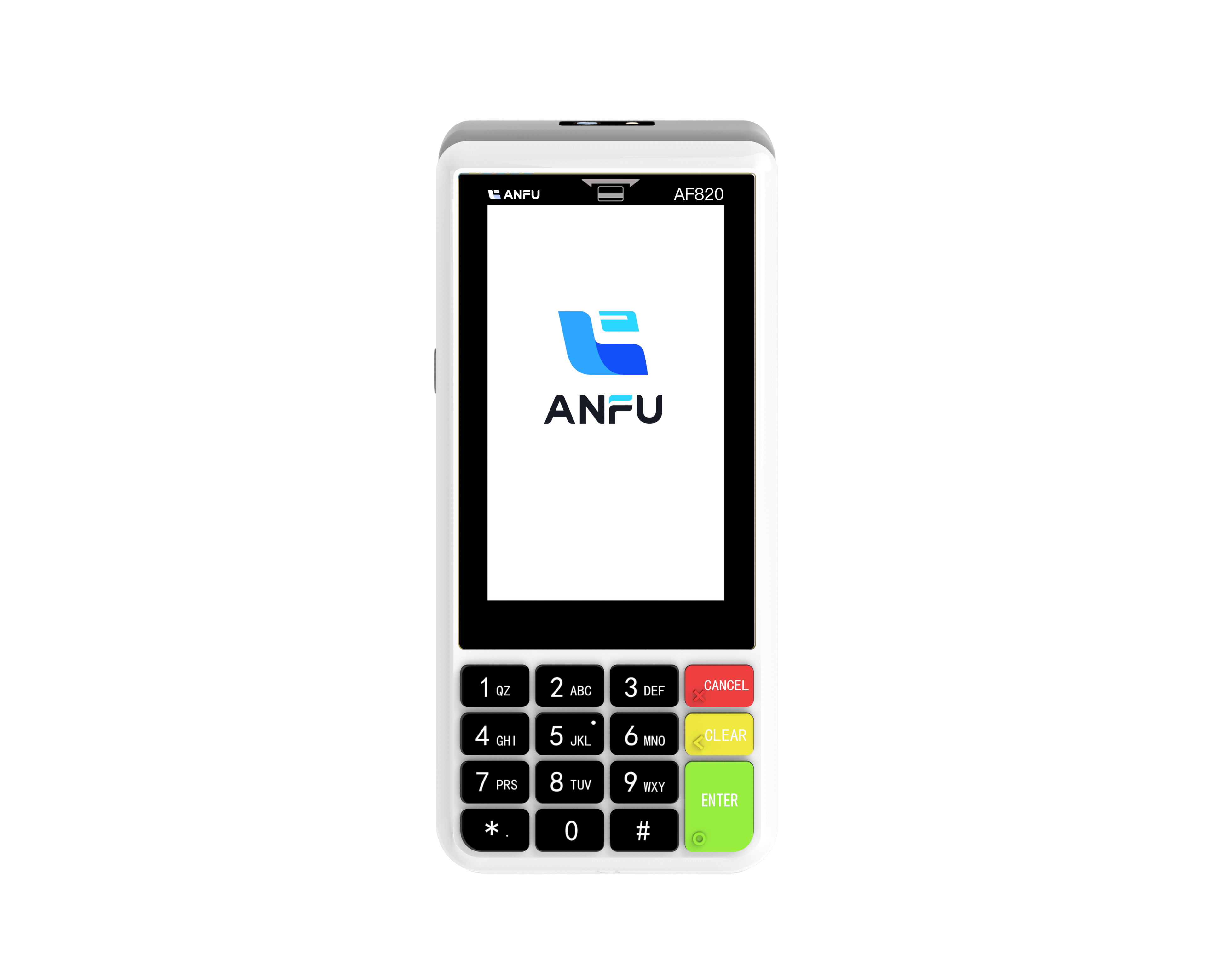

Máquinas POS Android Inteligentes para el Comercio Minorista Moderno

Los sistemas Android de punto de venta están cambiando la forma en que operan las tiendas hoy en día. Cuentan con pantallas fáciles de usar, permiten instalar muchas aplicaciones y se integran sin problemas con distintos métodos de pago, mejorando así la experiencia de compra para los clientes. A los minoristas les encantan estos dispositivos porque les permiten ajustar sus procesos comerciales sin complicaciones gracias a la plataforma Android. Además, los costos de operación suelen ser más bajos en comparación con los sistemas anteriores. Analistas del mercado predicen un gran futuro para terminales inteligentes de POS, ya que cada vez más personas prefieren pagar de forma móvil en lugar de hacer cola en cajas tradicionales. El auge de estas máquinas basadas en Android tiene sentido si se observa lo que sucede en las tiendas día a día, donde los pagos rápidos y seguros son fundamentales durante las horas más concurridas.

Beneficios de los Dispositivos POS Manuales y Mini

A los clientes les encantan los dispositivos POS portátiles y mini porque permiten a las tiendas procesar pagos exactamente donde los compradores se encuentran, haciendo que todo sea mucho más fácil y agradable para todos los involucrados. Los minoristas que adoptan estos pequeños dispositivos experimentan procesos de pago más rápidos en todos los aspectos, lo que significa que las personas pasan menos tiempo esperando en filas y más tiempo comprando realmente. Según investigaciones recientes del mercado, alrededor de siete de cada diez clientes prefieren comprar en lugares que ofrezcan este tipo de opción de pago en movimiento. Estos pequeños sistemas POS también son excelentes para realizar un seguimiento de las cifras de ventas y para que las operaciones diarias funcionen mejor detrás del escenario. Además, cuando los empleados pueden interactuar cara a cara con los clientes durante las transacciones, en lugar de ocultarse detrás de mostradores, se generan conexiones personales valiosas que hacen que los compradores regresen una y otra vez.

Estrategias Proactivas de Prevención de Fraudes

Monitoreo en Tiempo Real y Alertas de Actividad Sospechosa

Tener herramientas de monitoreo en tiempo real marca toda la diferencia a la hora de detectar patrones de fraude y recibir alertas lo suficientemente rápido para detener los problemas antes de que empeoren. Estos sistemas supervisan constantemente los datos de las transacciones, por lo que las empresas pueden captar cualquier actividad inusual y actuar de inmediato antes de que los actores maliciosos causen daños. Los datos del sector también respaldan claramente este enfoque: los propietarios de negocios que han implementado monitoreo en tiempo real experimentan aproximadamente un 33 % menos de transacciones fraudulentas, lo que demuestra lo eficaces que son estas herramientas para mantener la seguridad. Cuando se combinan con sistemas actuales de punto de venta, las capacidades de detección de fraude mejoran aún más. Lograr que esos distintos sistemas se integren sin problemas permite que las empresas cuenten con una cobertura más completa contra intentos de robo y fugas de datos, sin necesidad de esfuerzos adicionales.

Control de Acceso Basado en Roles para la Seguridad de los Empleados

Cuando las empresas implementan un Control de Acceso Basado en Roles (RBAC), básicamente limitan quién puede acceder a determinada información. Los datos sensibles permanecen protegidos y solo son accesibles para quienes realmente los necesitan para realizar su trabajo. Lo interesante es cómo este sistema reduce los problemas causados por usuarios internos. Ejemplos del mundo real muestran que las empresas que utilizan RBAC suelen tener muchos menos casos de empleados que malutilizan los datos de la compañía, ya que el acceso está directamente vinculado al rol de cada persona y a lo que realmente necesita para desempeñar su labor. Para quienes desean implementar RBAC correctamente, hay algunos aspectos clave que deben tener en cuenta. Revisar regularmente quién tiene derechos de acceso y asegurarse de que el personal comprenda la importancia de estas restricciones son elementos esenciales para mantener el buen funcionamiento del sistema. Las empresas que realizan revisiones continuas y que siguen educando a sus empleados sobre seguridad terminan con muchas menores probabilidades de enfrentar problemas internos, manteniendo al mismo tiempo un buen control sobre sus sistemas de punto de venta.

Mejores Prácticas para Fortalecer la Seguridad del Punto de Venta

Actualizaciones de Software Regulares y Gestión de Parches

Es realmente importante mantener el software de punto de venta actualizado regularmente si las empresas quieren permanecer protegidas contra agujeros de seguridad y amenazas cibernéticas. Las estadísticas revelan algo sorprendente: alrededor del 90 por ciento de todos los intentos de piratería exitosos apuntan a debilidades ya conocidas y solucionables mediante simples parches. Eso simplemente demuestra lo crucial que son las actualizaciones periódicas. Una forma inteligente de manejar estas actualizaciones es programarlas cuando las tiendas no están ocupadas, quizás por la noche o muy temprano en la mañana, para que los clientes no se vean interrumpidos. Las empresas deberían enfocarse primero en corregir aquellas vulnerabilidades clasificadas como de alto riesgo según las evaluaciones de seguridad, ya que esas representan el mayor peligro. Cuando las compañías establecen este tipo de rutina de mantenimiento, se protegen financieramente mientras fortalecen las relaciones con sus clientes, quienes valoran saber que su información sensible permanece segura frente a miradas indiscretas.

Capacitación de Empleados sobre Phishing y Manejo de Datos

Capacitar regularmente al personal sobre estafas de phishing y el manejo adecuado de datos marca una gran diferencia a la hora de mantener seguros los sistemas de punto de venta. Según varios estudios, aproximadamente el 80 por ciento de todas las filtraciones de datos ocurren porque los trabajadores no saben lo que están haciendo o simplemente olvidan los protocolos básicos de seguridad. Por eso es tan importante la educación continua. Cuando las empresas organizan sesiones de entrenamiento que simulan ataques reales de phishing, los empleados obtienen experiencia práctica para identificar correos electrónicos sospechosos y aprender cómo responder adecuadamente sin entrar en pánico. ¿El resultado positivo? Las personas mejoran su capacidad para proteger información confidencial, lo que reduce las posibles violaciones. Y seamos realistas, nadie quiere que roben los datos personales de sus clientes ni que se dañe la reputación del negocio por un incidente cibernético que se podría haber evitado.

Productos recomendados

Noticias Calientes

-

Tarjeta inteligente 2019

2024-01-23

-

Trustech 2019 (en inglés)

2024-01-12

-

Futurecom 2019 fue

2024-01-12

-

Pagos sin interrupciones Asia 2020

2024-01-12

-

Oriente Medio sin fisuras 2022

2024-01-12

EN

EN

AR

AR

BG

BG

CS

CS

DA

DA

NL

NL

FR

FR

IT

IT

JA

JA

KO

KO

PL

PL

PT

PT

RU

RU

ES

ES

TL

TL

ID

ID

LT

LT

UK

UK

VI

VI

HU

HU

MT

MT

TH

TH

TR

TR

FA

FA

AF

AF

MS

MS

MK

MK

HY

HY

AZ

AZ

KA

KA

BN

BN

BS

BS

LO

LO

MN

MN

NE

NE

ZU

ZU

MY

MY

KK

KK

UZ

UZ

KY

KY