Как безопасная точка продаж может обеспечить безопасные финансовые сделки

Основные технологии безопасности в защищенных системах POS

Шифрование от конца до конца для защиты данных

Сквозное шифрование, или E2EE, играет важную роль в обеспечении безопасности информации клиентов в защищенных системах расчета. Когда кто-либо проводит кредитную карту при оплате, эта технология преобразует все эти номера в нечитаемый вид, так что их не сможет прочитать никто, кроме самого платежного процессора. Это означает, что хакеры не смогут перехватывать данные во время их передачи через сети. Утечки данных в наше время наносят серьезный урон бизнесу. Статистика показывает, что около 60 процентов малых предприятий действительно закрываются после кибератак, согласно недавним исследованиям в области безопасности систем расчета, проведенным в мае 2024 года. Как работает E2EE? По сути, он берет обычные данные и превращает их в бессмысленный набор символов, используя специальные математические формулы, называемые криптографическими алгоритмами. Это обеспечивает конфиденциальность информации с момента ее получения до момента доставки по назначению.

Технология чипа EMV: За пределами магнитных полос

EMV-чип, разработанный компаниями Europay, MasterCard и Visa, действительно позволяет значительно снизить уровень мошенничества с использованием физических карт, поскольку при каждой транзакции генерируется уникальный код. После того как США начали активно внедрять эту технологию, уровень мошенничества с применением физических карт снизился примерно на 76%. Это довольно значительное снижение по сравнению с тем периодом, когда старые магнитные полосы легко было скопировать. Переход от уязвимых магнитных полос к чипам делает платежи намного безопаснее, поскольку поддельные карты больше не могут эффективно использоваться. Для бизнеса внедрение стандартов EMV – это не просто хороший тон, а практически необходимая мера, если компании хотят обеспечить безопасность средств клиентов и установить долгосрочные доверительные отношения.

Токенизация: Замена конфиденциальных данных

Токенизация выделяется как одна из ключевых мер безопасности в современных системах расчета. Она заключается в замене настоящих номеров кредитных карт на случайные токены. Таким образом, конфиденциальная информация фактически нигде в системе не хранится. Даже если кому-то удастся украсть эти токены, они не будут иметь никакой ценности для хакеров, пытающихся совершить мошенничество. Исследования в индустрии показывают, что внедрение токенизации позволяет компаниям лучше защищать данные клиентов и упрощает соблюдение сложных стандартов PCI (для получения более подробной информации см. «POS-безопасность: 11 лучших практик для эффективного управления в 2024 году»). Бизнес, который применяет такой подход, усиливает свою общую безопасность и дает покупателям уверенность в том, что их транзакции обрабатываются безопасно).

Соблюдение норм и стандартов безопасности POS

Требования PCI DSS для безопасных транзакций

Стандарт безопасности данных индустрии платежных карт, или PCI DSS, как его часто называют, играет ключевую роль в обеспечении безопасности платежей, когда клиенты используют системы в точках продаж. По сути, это набор правил и рекомендаций, направленных на защиту конфиденциальной информации кредитных карт на протяжении всего процесса транзакции. Исследования показывают здесь довольно значительный факт — компании, которые соблюдают эти стандарты, избегают утечек данных примерно на 48% чаще, чем те, кто не уделяет внимание соответствию требованиям. Такой уровень защиты имеет огромное значение в современной цифровой среде, где киберугрозы постоянно развиваются. Компаниям, желающим обеспечить PCI-соответствие, необходимо выполнить несколько требований, включая меры безопасности сети, регулярные сканирования уязвимостей и надлежащие программы обучения персонала, среди прочих.

- Обеспечение безопасности сети : Используйте брандмауэры и другие технологии безопасности для защиты сетей от несанкционированного доступа.

- Защита данных держателей карт : Шифруйте передачу данных держателей карт через открытые публичные сети для обеспечения безопасности данных.

- Реализация контроля доступа : Ограничьте доступ к данным в зависимости от потребностей работы; используйте уникальные идентификаторы и многофакторную аутентификацию.

- Оперативный мониторинг и тестирование : Регулярно мониторьте сети и тестируйте системы безопасности для выявления потенциальных уязвимостей.

- Политика информационной безопасности : Разработать и поддерживать обширную политику для обеспечения безопасности данных во всей организации.

Эти рекомендации не только защищают компании от финансовых потерь, но и сохраняют репутационную надежность, доказывая приверженность безопасной обработке платежей.

Роль SSL/TLS в безопасных платежных шлюзах

Протоколы SSL и TLS помогают защитить данные при их передаче между системами точек продаж и серверами бэкенда. Они не позволяют хакерам перехватывать передачу данных, обеспечивая безопасность транзакционных каналов. Когда данные остаются конфиденциальными и неизменными во время передачи, клиенты естественным образом чувствуют себя в большей безопасности при осуществлении цифровых операций. Поисковые системы также отдают предпочтение веб-сайтам, использующим защиту SSL, что обеспечивает лучшее позиционирование в результатах поиска и увеличивает трафик для бизнеса. Для правильной работы платежных шлюзов требуется защита SSL/TLS, что делает эти протоколы необходимыми не только для базовых задач шифрования. Они создают более безопасный опыт покупок в целом. Бизнесы, внедряющие надежные методы шифрования через SSL/TLS, защищают не только себя, но и дают покупателям уверенность в том, что их личная и финансовая информация защищена от киберугроз.

Безопасная аппаратная инфраструктура POS

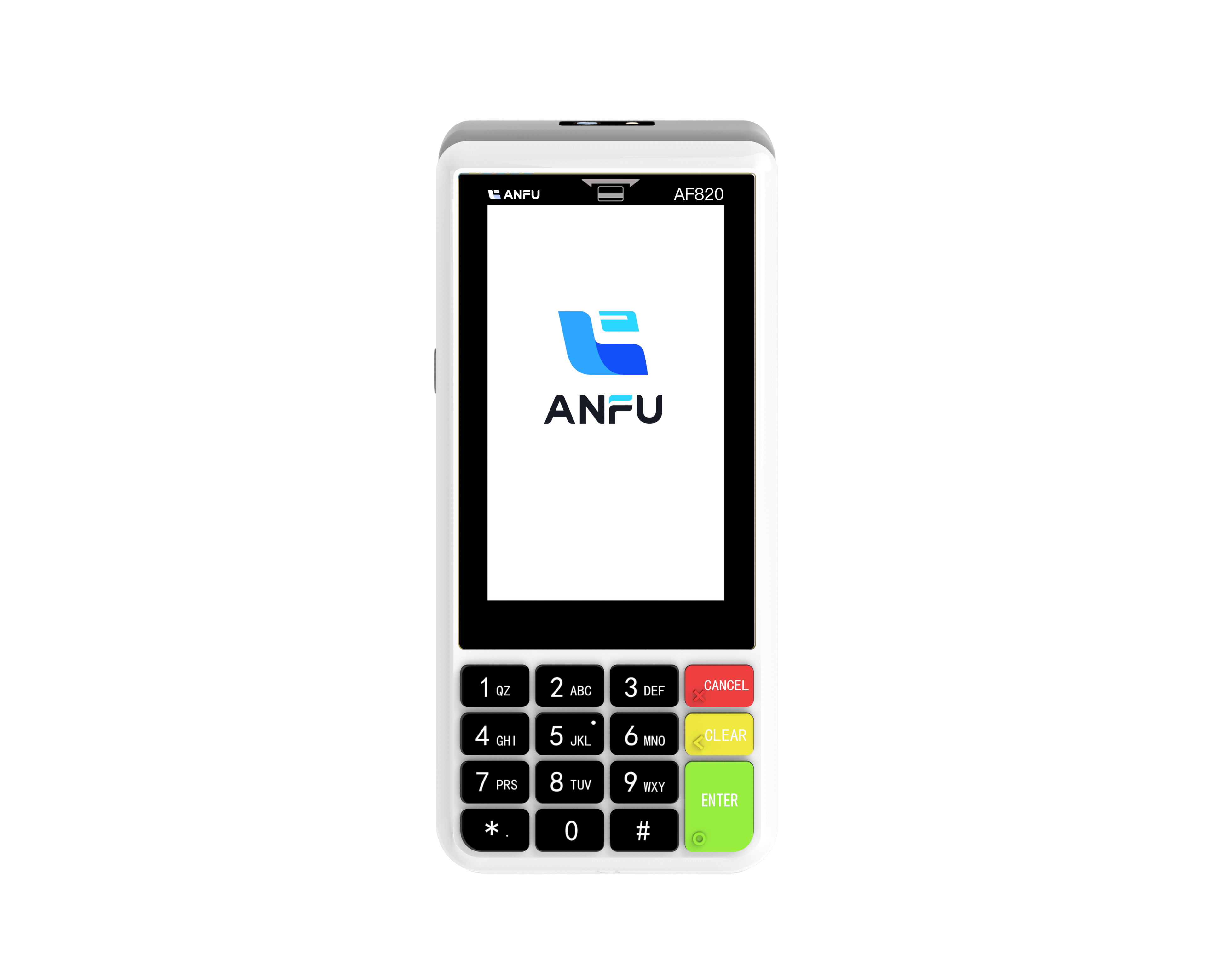

Умные POS-терминалы на базе Android для современной розничной торговли

Системы Android на основе POS-терминалов меняют способы ведения торговли сегодня. Они оснащены удобными сенсорными экранами, поддерживают установку множества приложений и беспрепятственно работают с различными способами оплаты, улучшая опыт покупок для клиентов. Ритейлеры ценят эти устройства за возможность гибкой настройки бизнес-процессов без лишних трудностей благодаря платформе Android. Кроме того, эксплуатационные расходы обычно ниже по сравнению со старыми системами. Аналитики рынка предсказывают значительный рост умных POS-терминалов, поскольку всё больше людей предпочитают оплачивать покупки в движении, а не стоять в очередях у традиционных касс. Популярность таких Android-устройств объяснима, если учитывать ежедневные процессы в реальных магазинах, где в часы пик важнее всего быстрая и безопасная оплата.

Преимущества портативных и мини-POS устройств

Покупателям нравятся портативные и мини-устройства POS, потому что они позволяют магазинам обрабатывать платежи прямо там, где стоят клиенты, что делает процесс удобным и приятным для всех участников. Ритейлеры, внедряющие эти небольшие устройства, отмечают более быструю оплату во всех аспектах, что означает: люди меньше времени проводят в очередях и больше — непосредственно в покупках. Согласно последним исследованиям рынка, примерно семь из десяти покупателей предпочитают совершать покупки в местах, предлагающих возможность мобильной оплаты. Эти небольшие POS-системы отлично справляются также с отслеживанием объемов продаж и упрощают ежедневные операции в «кухне» процессов. Кроме того, когда сотрудники могут взаимодействовать с клиентами лицом к лицу во время транзакций вместо того, чтобы прятаться за прилавками, это создает ценные личные связи, которые побуждают покупателей возвращаться снова и снова.

Превентивные стратегии противодействия мошенничеству

Мониторинг в реальном времени и оповещения о подозрительной активности

Наличие инструментов мониторинга в реальном времени играет решающее значение при выявлении схем мошенничества и получении оповещений достаточно быстро, чтобы остановить проблемы до того, как они усугубятся. Эти системы постоянно отслеживают данные транзакций, так что компании могут заметить любые подозрительные действия и немедленно на них отреагировать, прежде чем злоумышленники успеют нанести ущерб. Статистика в этой области также подтверждает эффективность таких инструментов: владельцы бизнеса, внедрившие мониторинг в реальном времени, сталкиваются примерно на треть реже с мошенническими транзакциями, что наглядно демонстрирует высокую степень безопасности, обеспечиваемой этими инструментами. В сочетании с современными системами расчетных точек вся система обнаружения мошенничества становится еще эффективнее. Гладкое взаимодействие между различными системами позволяет бизнесу добиться более полного покрытия от попыток краж и утечек данных без лишних усилий.

Контроль доступа на основе ролей для безопасности сотрудников

Когда компании внедряют контроль доступа на основе ролей (RBAC), они фактически ограничивают круг лиц, которые могут получать доступ к той или иной информации. Конфиденциальные данные остаются защищенными от всех, кроме тех, кому они действительно необходимы для выполнения своих обязанностей. Интересно, как такая система помогает сократить проблемы, вызванные инсайдерами. Практические примеры показывают, что компании, применяющие RBAC, сталкиваются с гораздо меньшим количеством случаев несанкционированного использования корпоративных данных сотрудниками, поскольку доступ напрямую связан с ролью сотрудника и тем, что ему действительно нужно для выполнения работы. Для тех, кто хочет правильно внедрить RBAC, есть несколько ключевых моментов, которые следует запомнить. Регулярная проверка прав доступа и обеспечение понимания у сотрудников важности этих ограничений являются важными элементами эффективной работы системы. Компании, которые регулярно пересматривают предоставленные права и продолжают обучать персонал вопросам безопасности, в результате имеют значительно меньший риск возникновения инсайдерских угроз, сохраняя при этом надежный контроль над своими системами продаж.

Лучшие практики для усиления безопасности POS

Регулярное обновление программного обеспечения и управление патчами

Для предприятий действительно важно регулярно обновлять программное обеспечение для торговых точек, если они хотят оставаться защищенными от уязвимостей безопасности и киберугроз. Статистика демонстрирует нечто шокирующее на самом деле: около 90 процентов всех успешных хакерских атак направлены на уязвимости, которые уже были известны и могли быть устранены с помощью простых патчей. Это просто показывает, насколько важны регулярные обновления. Разумным способом выполнения таких обновлений является их планирование на время, когда магазины не работают активно, например, поздно вечером или рано утром, чтобы не беспокоить клиентов. В первую очередь предприятиям следует сосредоточиться на устранении уязвимостей, оцененных как высокорисковые согласно оценкам безопасности, поскольку они представляют наибольшую опасность. Установив подобный порядок технического обслуживания, компании защищают себя с финансовой точки зрения, а также укрепляют доверительные отношения с клиентами, которые ценят уверенность в том, что их конфиденциальная информация надежно защищена от посторонних глаз.

Обучение сотрудников по фишингу и обработке данных

Регулярное обучение сотрудников вопросам фишинговых атак и правильного обращения с данными играет большую роль в обеспечении безопасности систем оплаты. Согласно различным исследованиям, около 80 процентов всех утечек данных происходят из-за того, что работники либо не знают, что делают, либо просто забывают основные протоколы безопасности. Вот почему так важна постоянная образовательная работа. Когда компании организуют обучающие сессии, в которых имитируются реальные фишинговые атаки, сотрудники получают практический опыт выявления подозрительных электронных писем и учатся правильно реагировать, не паникуя. Преимущество заключается в том, что люди становятся лучше в защите конфиденциальной информации, что снижает риск потенциальных нарушений безопасности. И давайте будем честными, никто не хочет, чтобы личные данные клиентов были украдены или репутация компании пострадала из-за предотвратимого киберинцидента.

Рекомендуемые продукты

Горячие новости

-

Умная карта 2019

2024-01-23

-

Trustech 2019 года

2024-01-12

-

Фьючерком 2019

2024-01-12

-

Бесперебойные платежи Азия 2020

2024-01-12

-

Беспроблемный Ближний Восток 2022

2024-01-12

EN

EN

AR

AR

BG

BG

CS

CS

DA

DA

NL

NL

FR

FR

IT

IT

JA

JA

KO

KO

PL

PL

PT

PT

RU

RU

ES

ES

TL

TL

ID

ID

LT

LT

UK

UK

VI

VI

HU

HU

MT

MT

TH

TH

TR

TR

FA

FA

AF

AF

MS

MS

MK

MK

HY

HY

AZ

AZ

KA

KA

BN

BN

BS

BS

LO

LO

MN

MN

NE

NE

ZU

ZU

MY

MY

KK

KK

UZ

UZ

KY

KY