Como um POS Seguro Pode Garantir Transações Financeiras Seguras

Tecnologias de Segurança Principais em Sistemas POS Seguros

Criptografia de Ponta a Ponta para Proteção de Dados

A criptografia de ponta a ponta, ou E2EE, desempenha um papel fundamental na proteção das informações dos clientes dentro de sistemas seguros de ponto de venda. Quando alguém passa seu cartão de crédito no caixa, essa tecnologia embaralha todos esses números para que não possam ser lidos por ninguém além do próprio processador de pagamento. Isso significa que hackers não conseguem espionar enquanto os dados trafegam pelas redes. Vazamentos de dados realmente prejudicam as empresas nos dias de hoje. Estatísticas mostram que cerca de 60 por cento das pequenas empresas fecham as portas após sofrer algum tipo de ataque cibernético, segundo pesquisas recentes sobre segurança em PDV de maio de 2024. Como funciona a E2EE? Basicamente, ela transforma dados normais em algo ilegível utilizando fórmulas matemáticas especiais chamadas algoritmos criptográficos. Isso mantém tudo confidencial desde o momento em que os dados são capturados até quando finalmente chegam ao seu destino.

Tecnologia de Chip EMV: Além das Faixas Magnéticas

A tecnologia de chip EMV criada pela Europay, MasterCard e Visa reduz realmente a fraude em transações presenciais, pois gera códigos de transação diferentes cada vez que alguém usa seu cartão. Após os Estados Unidos começarem a utilizar amplamente essa tecnologia, a fraude em transações presenciais chegou a cair cerca de 76%. Essa redução é bastante significativa em comparação com o período anterior, quando aquelas antigas faixas magnéticas eram tão fáceis de copiar. A transição das frágeis faixas magnéticas para esses chips torna as transações muito mais seguras, já que cartões falsificados simplesmente não funcionam tão bem assim. Para os negócios por aí, estar atualizado com os padrões EMV não é apenas uma boa prática, é praticamente essencial se as empresas desejam proteger o dinheiro dos clientes e construir relacionamentos duradouros baseados na confiança.

Tokenização: Substituição de Dados Sensíveis

Tokenização se destaca como uma das principais medidas de segurança nos sistemas modernos de ponto de venda. Ela funciona substituindo os números reais dos cartões de crédito por tokens aleatórios. Quando isso ocorre, as informações sensíveis não são armazenadas em nenhum lugar do sistema propriamente dito. Mesmo que alguém consiga roubar esses tokens, eles não terão valor algum para hackers que tentem cometem fraudes. Pesquisas do setor mostram que, ao implementar a tokenização, as empresas obtêm uma proteção mais eficaz dos dados dos clientes, ao mesmo tempo em que se torna mais fácil cumprir os rigorosos padrões PCI (consulte 'POS Security: 11 Best Practices For Running A Tight Ship In 2024' para obter mais detalhes). As empresas que adotam essa abordagem fortalecem sua postura geral de segurança e transmitem aos clientes a tranquilidade de saber que suas transações são tratadas com segurança.

Conformidade & Padrões para Segurança POS

Requisitos PCI DSS para Transações Seguras

O Padrão de Segurança de Dados da Indústria de Cartões de Pagamento, ou PCI DSS como é comumente conhecido, desempenha um papel fundamental na segurança dos pagamentos quando os clientes utilizam sistemas de ponto de venda. Basicamente, é um conjunto de regras e diretrizes voltadas a proteger as informações sensíveis de cartões de crédito durante todo o processo de transação. Pesquisas indicam algo bastante significativo também - empresas que seguem esses padrões acabam evitando violações de dados cerca de 48% mais frequentemente do que aquelas que não se preocupam com a conformidade. Esse tipo de proteção é muito importante no cenário digital atual, onde as ameaças cibernéticas estão em constante evolução. Os comerciantes que desejam organizar suas operações no que diz respeito à conformidade PCI precisam atender a múltiplas exigências, incluindo medidas de segurança de rede, varreduras regulares de vulnerabilidades e programas adequados de treinamento dos funcionários, entre outras.

- Manutenção de Rede Segura : Utilize firewalls e outras tecnologias de segurança para proteger redes contra acesso não autorizado.

- Proteção de Dados do Portador do Cartão : Criptografe a transmissão de dados do portador do cartão por meio de redes públicas abertas para garantir a segurança dos dados.

- Implementação de Controle de Acesso : Limite o acesso aos dados com base na necessidade do trabalho; use IDs únicos e autenticação multifatorial.

- Monitoramento e Teste Vigilantes : Monitore regularmente as redes e teste os sistemas de segurança para detectar possíveis vulnerabilidades.

- Política de Segurança da Informação : Estabelecer e manter uma política extensa para abordar a segurança de dados em toda a organização.

Essas diretrizes não apenas protegem as empresas de perdas financeiras, mas também preservam a credibilidade reputacional ao demonstrar o compromisso com o processamento seguro de pagamentos.

Papel do SSL/TLS em Gateways de Pagamento Seguro

Os protocolos SSL e TLS ajudam a proteger os dados enquanto eles se movem entre os sistemas de ponto de venda e os servidores backend. Eles impedem que hackers interceptem comunicações durante a transmissão, mantendo os canais de transação seguros. Quando os dados permanecem confidenciais e intactos durante as transferências, os clientes naturalmente se sentem mais seguros ao realizar negócios digitalmente. Os motores de busca também dão preferência a websites que utilizam segurança SSL, o que significa uma melhor posição nas páginas de resultados e aumento do tráfego web para as empresas. Os gateways de pagamento precisam da proteção SSL/TLS para funcionar corretamente, tornando esses protocolos essenciais para além das necessidades básicas de criptografia. Eles criam uma experiência de compra mais segura no geral. Empresas que implementam práticas fortes de criptografia por meio de SSL/TLS não apenas se protegem, mas também transmitem confiança aos consumidores de que suas informações pessoais e financeiras permanecem protegidas contra ameaças cibernéticas.

Infraestrutura de Hardware POS Seguro

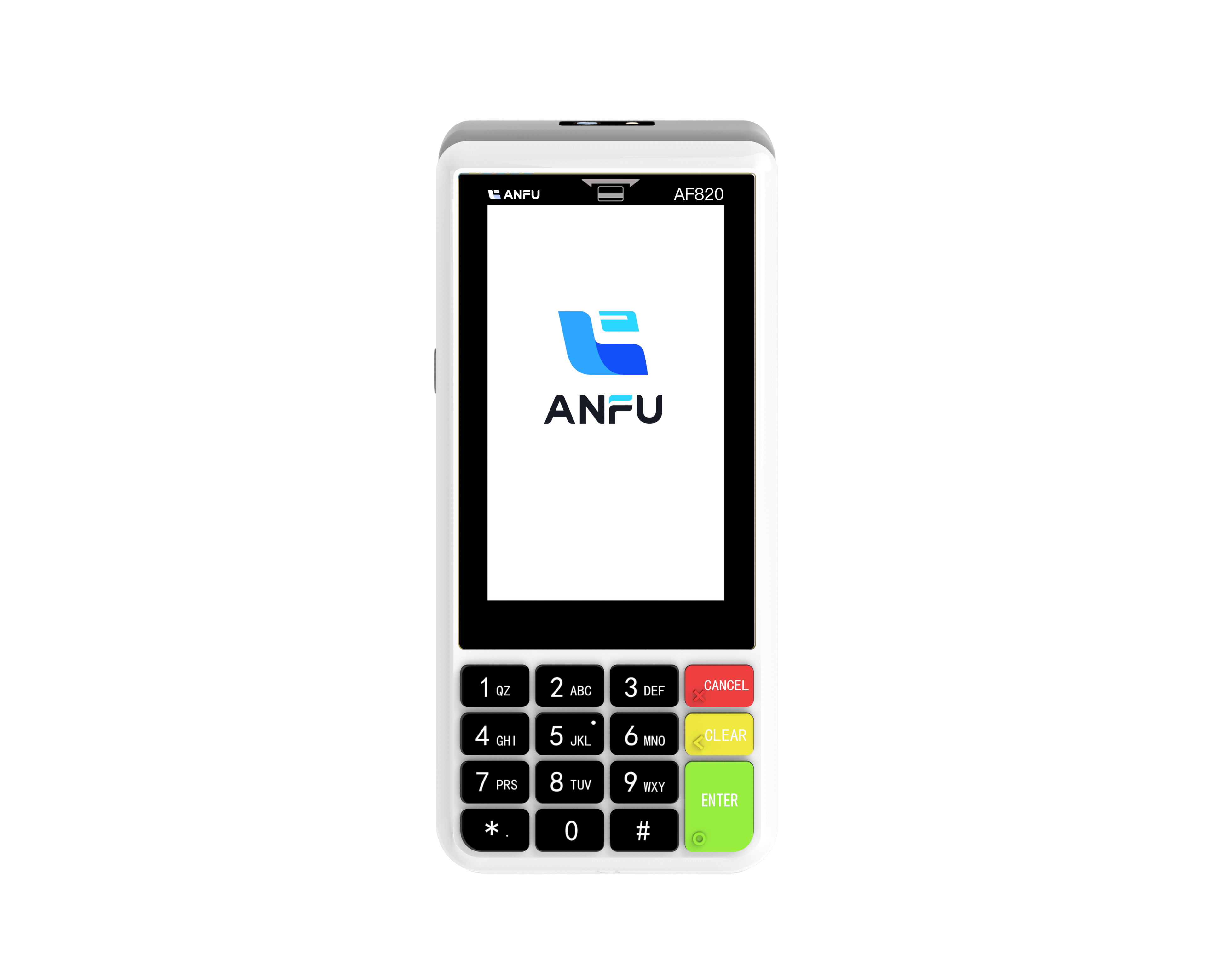

Máquinas POS Android Inteligentes para Varejo Moderno

Sistemas de ponto de venda com Android estão mudando a forma como lojas operam atualmente. Eles vêm com telas fáceis de usar, muitos aplicativos que podem ser instalados e funcionam perfeitamente com diferentes métodos de pagamento, tornando a experiência de compra melhor para os clientes. Os varejistas adoram esses dispositivos porque permitem ajustar seus processos comerciais sem grandes complicações por meio da plataforma Android. Além disso, os custos operacionais tendem a ser mais baixos em comparação com sistemas anteriores. Analistas de mercado preveem grandes avanços para terminais inteligentes de ponto de venda, já que cada vez mais pessoas desejam pagar de forma rápida, sem precisar ficar na fila em caixas tradicionais. A popularidade dessas máquinas baseadas em Android faz sentido ao observar o que acontece nas lojas no dia a dia, onde pagamentos rápidos e seguros são essenciais especialmente nos horários de maior movimento.

Benefícios dos Dispositivos POS Portáteis e Mini

Os clientes adoram dispositivos portáteis e terminais de pagamento (POS) de tamanho reduzido porque permitem que as lojas processem pagamentos exatamente onde os compradores estão, tornando tudo muito mais fácil e agradável para todos os envolvidos. Os varejistas que adotam esses pequenos dispositivos verificam checkouts mais rápidos em todos os aspectos, o que significa que as pessoas passam menos tempo esperando em filas e mais tempo realmente comprando. De acordo com pesquisas recentes de mercado, cerca de sete a cada dez clientes preferem comprar em locais que oferecem esse tipo de opção de pagamento móvel. Esses pequenos sistemas POS também são excelentes para acompanhar números de vendas e deixar as operações diárias mais eficientes nos bastidores. Além disso, quando os funcionários conseguem interagir com os clientes pessoalmente durante as transações, em vez de ficarem escondidos atrás de balcões, isso cria conexões pessoais valiosas que fazem com que os clientes voltem sempre.

Estratégias Proativas de Prevenção de Fraudes

Monitoramento em Tempo Real e Alertas de Atividades Suspeitas

Ter ferramentas de monitoramento em tempo real faz toda a diferença quando o assunto é identificar padrões de fraude e receber alertas rapidamente o suficiente para impedir que problemas piorem. Esses sistemas monitoram constantemente os dados de transações, de modo que as empresas conseguem detectar qualquer atividade suspeita e agir imediatamente antes que indivíduos maliciosos causem danos. Dados do setor também corroboram isso: empresários que implementaram monitoramento em tempo real verificaram cerca de um terço menos transações fraudulentas, o que demonstra quão eficazes essas ferramentas são em manter a segurança. Quando integradas aos sistemas atuais de ponto de venda, as soluções de detecção de fraudes tornam-se ainda mais eficazes. Conseguir que esses diferentes sistemas se comuniquem de forma suave permite que as empresas contem com uma cobertura mais completa contra tentativas de roubo e vazamentos de dados, sem grandes esforços.

Controle de Acesso Baseado em Funções para Segurança dos Funcionários

Quando as empresas implementam um Controle de Acesso Baseado em Papéis (RBAC), elas basicamente restringem quem tem permissão para visualizar determinadas informações. Dados sensíveis permanecem protegidos e acessíveis apenas para aqueles que realmente precisam deles para desempenhar suas funções. O interessante é como esse sistema reduz problemas causados por usuários internos. Exemplos do mundo real mostram que empresas que utilizam RBAC costumam ter significativamente menos casos de funcionários que utilizam incorretamente os dados da empresa, já que o acesso está diretamente ligado ao papel de cada pessoa e ao que ela realmente precisa para realizar suas tarefas. Para quem deseja implementar o RBAC corretamente, existem alguns pontos importantes a serem lembrados. Verificações regulares sobre os direitos de acesso e garantir que os funcionários entendam a importância dessas restrições são partes essenciais para manter o sistema funcionando adequadamente. Empresas que realizam revisões contínuas e mantêm a educação de seus colaboradores sobre segurança acabam reduzindo consideravelmente as chances de problemas internos, mantendo ao mesmo tempo um bom controle sobre seus sistemas de ponto de venda.

Melhores Práticas para Fortalecer a Segurança do POS

Atualizações Regulares de Software e Gestão de Patches

É realmente importante manter o software do ponto de venda atualizado regularmente se as empresas quiserem permanecer protegidas contra falhas de segurança e ameaças cibernéticas. Estatísticas revelam algo surpreendente, na verdade: cerca de 90 por cento de todas as tentativas bem-sucedidas de hacking têm como alvo vulnerabilidades já conhecidas e corrigíveis por meio de atualizações simples. Isso apenas demonstra quão cruciais são as atualizações regulares. Uma maneira inteligente de lidar com essas atualizações é programá-las para quando as lojas não estão movimentadas, talvez de madrugada ou no início da manhã, para que os clientes não sejam interrompidos. As empresas devem priorizar primeiramente a correção daquelas vulnerabilidades classificadas como de alto risco segundo avaliações de segurança, já que essas representam o maior perigo. Quando as empresas estabelecem esse tipo de rotina de manutenção, elas se protegem financeiramente, ao mesmo tempo que constroem relacionamentos mais fortes com os clientes, que apreciam saber que suas informações sensíveis permanecem seguras contra olhares curiosos.

Treinamento de Funcionários sobre Phishing e Manipulação de Dados

Treinar regularmente a equipe sobre golpes de phishing e o correto manuseio de dados faz muita diferença na segurança dos sistemas de ponto de venda. De acordo com diversos estudos, cerca de 80 por cento de todos os vazamentos de dados ocorrem porque os funcionários desconhecem procedimentos ou simplesmente se esquecem dos protocolos básicos de segurança. Por isso, a educação contínua é tão importante. Quando as empresas organizam sessões de treinamento que simulam ataques reais de phishing, os colaboradores ganham experiência prática na identificação de e-mails suspeitos e aprendem como reagir corretamente, sem entrar em pânico. A vantagem é que as pessoas se tornam mais capazes de proteger informações confidenciais, reduzindo assim os possíveis incidentes de segurança. E vamos admitir, ninguém quer que os dados pessoais dos clientes sejam roubados ou que a reputação da empresa seja prejudicada por um incidente cibernético que poderia ter sido evitado.

Produtos Recomendados

Notícias em Destaque

-

Cartão inteligente 2019

2024-01-23

-

Trustech 2019

2024-01-12

-

Futurecom 2019

2024-01-12

-

Pagamentos sem interrupções Ásia 2020

2024-01-12

-

Oriente Médio Sem Secções 2022

2024-01-12

EN

EN

AR

AR

BG

BG

CS

CS

DA

DA

NL

NL

FR

FR

IT

IT

JA

JA

KO

KO

PL

PL

PT

PT

RU

RU

ES

ES

TL

TL

ID

ID

LT

LT

UK

UK

VI

VI

HU

HU

MT

MT

TH

TH

TR

TR

FA

FA

AF

AF

MS

MS

MK

MK

HY

HY

AZ

AZ

KA

KA

BN

BN

BS

BS

LO

LO

MN

MN

NE

NE

ZU

ZU

MY

MY

KK

KK

UZ

UZ

KY

KY