Jak bezpieczny punkt sprzedaży może zapewnić bezpieczne transakcje finansowe

Podstawowe technologie bezpieczeństwa w bezpiecznych systemach punktów sprzedaży

Szyfrowanie od końca do końca do ochrony danych

Szyfrowanie end-to-end (E2EE) odgrywa kluczową rolę w zabezpieczaniu danych klientów w ramach bezpiecznych systemów punktu sprzedaży (POS). Kiedy klient płaci kartą kredytową przy kasie, ta technologia zamienia wszystkie dane w nieczytelny dla osób trzecich kod, zanim opuszczą one urządzenie. Oznacza to, że hakerzy nie mogą podsłuchiwać danych podczas ich przesyłania przez sieci. Wycieki danych naprawdę szkodzą firmom w dzisiejszych czasach. Statystyki pokazują, że około 60 procent małych firm faktycznie zamyka działalność po jakimkolwiek ataku cybernetycznym, zgodnie z najnowszymi badaniami dotyczącymi bezpieczeństwa POS z maja 2024 roku. Jak działa E2EE? Otóż zamienia zwykłe dane w niezrozumiały tekst, wykorzystując specjalne wzory matematyczne zwane algorytmami kryptograficznymi. Dzięki temu dane pozostają poufne od momentu ich przechwycenia aż do momentu dostarczenia na miejsce przeznaczenia.

Technologia EMV Chip: Poza pasami magnetycznymi

Technologia chipa EMV stworzona przez Europay, MasterCard i Visa znacznie zmniejsza oszustwa z udziałem karty, ponieważ generuje unikalne kody transakcji za każdym razem, gdy ktoś korzysta ze swojej karty. Po tym jak Stany Zjednoczone szeroko wdrożyły tę technologię, liczba oszustw z udziałem karty spadła aż o około 76%. To naprawdę duży spadek w porównaniu do czasów, gdy stare magnetyczne paski były tak łatwe do skopiowania. Przejście od tych nieskutecznych pasków magnetycznych na chipy znacznie zwiększa poziom bezpieczeństwa, ponieważ fałszywe karty już nie działają tak dobrze jak kiedyś. Dla firm, dopasowanie się do standardów EMV to nie tylko dobra praktyka – jest to praktycznie konieczność, jeśli chcą chronić środki klientów i budować długoterminowe relacje oparte na zaufaniu.

Tokenizacja: Zastępowanie wrażliwych danych

Tokenizacja wyróżnia się jako jedno z kluczowych zabezpieczeń w dzisiejszych systemach punktu sprzedaży. Działa ona poprzez zastępowanie prawdziwych numerów kart kredytowych losowymi tokenami. Gdy to się dzieje, poufne informacje nie są przechowywane w żadnym miejscu w systemie. Nawet jeśli ktoś udałoby się ukraść te tokeny, nie miałyby one żadnej wartości dla hakerek próbujących popełnić oszustwo. Badania branżowe wykazują, że wdrożenie tokenizacji pozwala firmom na lepszą ochronę danych klientów oraz ułatwia spełnianie skomplikowanych wymogów PCI (szczegóły w artykule 'POS Security: 11 Best Practices For Running A Tight Ship In 2024'). Przedsiębiorstwa, które podejmują takie podejście, wzmocniają swój ogólny stan bezpieczeństwa i zapewniają spokój ducha klientom, którzy wiedzą, że ich transakcje są obsługiwane w bezpieczny sposób.

Zgodność i standardy dla bezpieczeństwa POS

Wymagania PCI DSS dla bezpiecznych transakcji

Standard bezpieczeństwa danych przemysłu kart płatniczych (Payment Card Industry Data Security Standard), znany powszechnie jako PCI DSS, odgrywa kluczową rolę w zapewnianiu bezpieczeństwa płatności, gdy klienci korzystają z systemów punktu sprzedaży. Mówiąc prościej, to zbiór reguł i wytycznych mających na celu ochronę poufnych danych związanych z kartami kredytowymi w całym procesie transakcji. Badania wskazują również na coś bardzo istotnego – firmy przestrzegające tych standardów unikają wycieków danych aż o 48% częściej niż te, które zaniedbują zgodność. Tego rodzaju ochrona ma ogromne znaczenie we współczesnym świecie cyfrowym, w którym zagrożenia cybernetyczne nieustannie się rozwijają. Sprzedawcy chcący uporządkować swoje działania pod kątem zgodności z PCI DSS muszą spełnić wiele wymagań, w tym zabezpieczenia sieci, regularne skanowanie podatności oraz odpowiednie programy szkoleniowe dla pracowników.

- Podtrzymanie Zabezpieczonej Sieci : Używaj firewalls i innych technologii bezpieczeństwa, aby chronić sieci przed nieuprawnionym dostępem.

- Ochrona Danych Posiadaczy Kart : Szyfruj przekazywanie danych posiadaczy kart przez otwarte, publiczne sieci, aby zapewnić bezpieczeństwo danych.

- Implementacja Kontroli Dostępu : Ogranicz dostęp do danych na podstawie potrzeb zawodowych; używaj unikalnych identyfikatorów i uwierzytelniania wieloskładnikowego.

- Bdzie Monitorowanie i Testowanie : Regularnie monitoruj sieci i testuj systemy bezpieczeństwa, aby wykrywać potencjalne lukи w zabezpieczeniach.

- Polityka Bezpieczeństwa Informacji : Ustanów i utrzymuj szeroko zakrojoną politykę dotyczącą ochrony danych w całej organizacji.

Te wytyczne chronią przed stratami finansowymi, ale również ochraniają wiarygodność firmy, dowodząc zaangażowanie w bezpieczne przetwarzanie płatności.

Rola SSL/TLS w bezpiecznych bramkach płatniczych

Protokoły SSL i TLS pomagają chronić dane podczas ich przesyłania między systemami punktu sprzedaży a serwerami zaplecza. Uniemożliwiają hakerom przechwytywanie komunikacji w trakcie transmisji, co zapewnia bezpieczeństwo kanałów transakcyjnych. Gdy dane pozostają poufne i niezmienione podczas transferu, klienci z natury czują się bezpieczniej korzystając z usług cyfrowych. Silniki wyszukiwarkowe również preferują strony internetowe wykorzystujące zabezpieczenia SSL, co oznacza lepsze pozycjonowanie na stronach wyników i zwiększenie ruchu na stronach firm. Bramki płatności wymagają ochrony SSL/TLS, aby działać prawidłowo, co czyni te protokoły niezbędnymi nie tylko z powodu podstawowych potrzeb szyfrowania. Tworzą one w sumie bezpieczniejsze doświadczenie zakupowe. Firmy stosujące solidne praktyki szyfrowania poprzez SSL/TLS nie tylko chronią się same, ale również dają klientom poczucie pewności, że ich dane osobowe i finansowe są chronione przed zagrożeniami cybernetycznymi.

Bezpieczna Infrastruktura Sprzętu POS

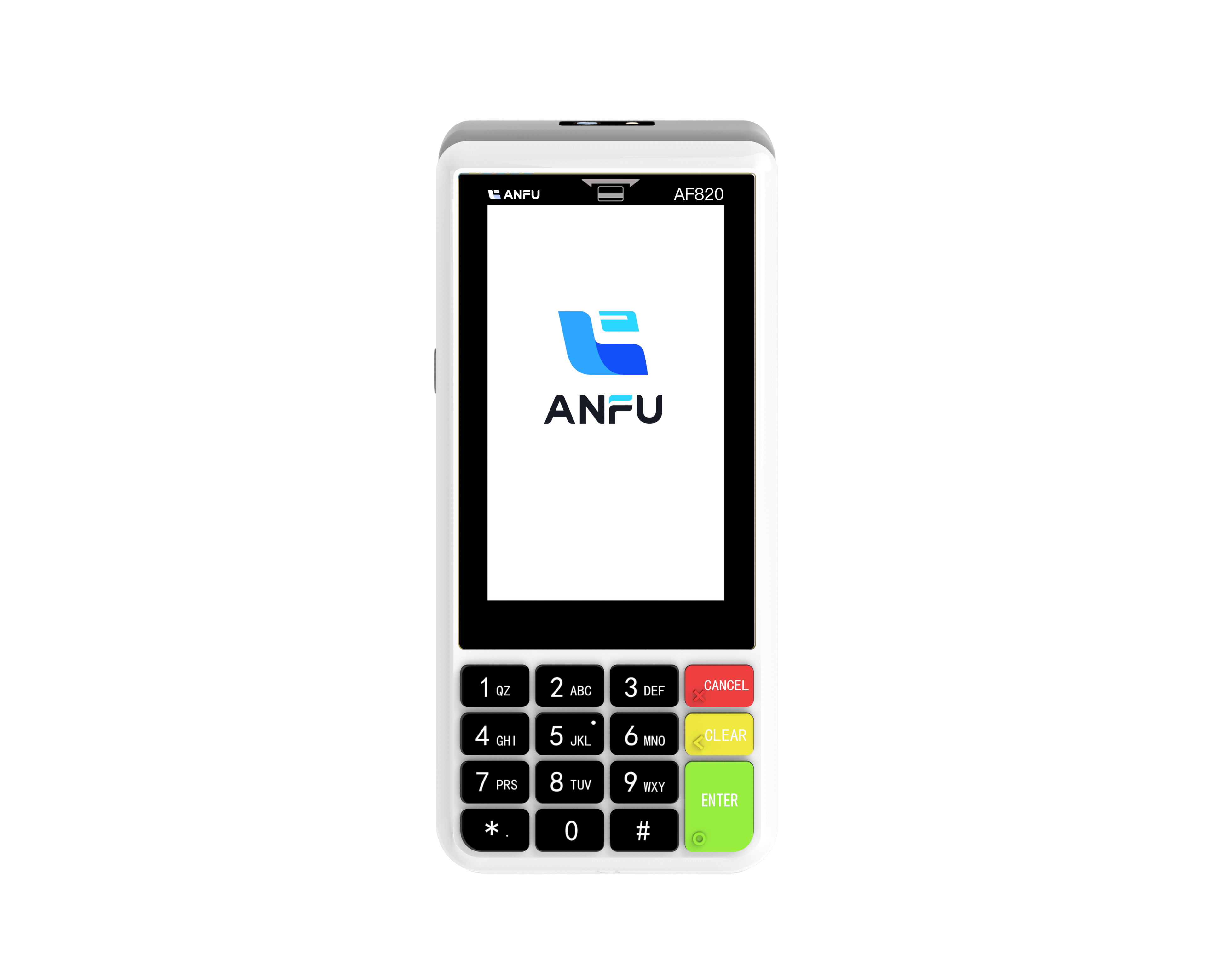

Inteligentne Maszyny POS z Systemem Android dla Nowoczesnej Handlowości

Systemy sprzedaży z Androidem zmieniają sposób działania sklepów już dziś. Posiadają intuicyjne ekrany, obsługują wiele aplikacji, które można zainstalować oraz płynnie współpracują z różnymi metodami płatności, co poprawia doświadczenia zakupowe klientów. Sprzedawcy chętnie korzystają z tych urządzeń, ponieważ pozwalają one na dostosowanie procesów biznesowych bez większego problemu dzięki platformie Android. Dodatkowo koszty eksploatacji są zazwyczaj niższe niż w przypadku starszych systemów. Analitycy rynkowi przewidują duże znaczenie inteligentnych terminali POS, ponieważ coraz więcej ludzi preferuje płatności mobilne zamiast stania w kolejkach przy tradycyjnych kasach. Rosnąca popularność tych urządzeń opartych na Androidzie jest zrozumiała, jeśli spojrzeć na codzienną pracę sklepów, gdzie w godzinach szczytu najważniejsze są szybkie i bezpieczne płatności.

Korzyści z użycia przenośnych i mini urządzeń POS

Klienci uwielbiają ręczne i mini urządzenia typu POS, ponieważ pozwalają sklepom na realizację płatności dokładnie tam, gdzie stoi klient, co znacznie ułatwia i poprawia nastrój wszystkim zainteresowanym. Detaliści, którzy wykorzystują te małe urządzenia, zauważają szybsze rozliczanie klientów na każdym etapie, co oznacza, że ludzie mniej czasu spędzają w kolejkach i więcej czasu na właściwym zakupy. Zgodnie z najnowszymi badaniami rynkowymi, aż siedem na dziesięć klientów woli robić zakupy w miejscach, które oferują tego typu mobilne opcje płatności. Te małe systemy POS świetnie radzą sobie również z monitorowaniem wielkości sprzedaży, a także ułatwiają codzienne operacje w tle. Co więcej, gdy pracownicy mogą komunikować się twarzą w twarz z klientem podczas transakcji, zamiast się chować za ladą, tworzy się cenne powiązania osobiste, które sprawiają, że klienci wracają do sklepu raz za razem.

Aktywne Strategie Zapobiegania Oszustwom

Monitorowanie W Czasie Rzeczywistym i Alerty Działań Podejrzanych

Posiadanie narzędzi do monitorowania w czasie rzeczywistym diametralnie zmienia sytuację, gdy chodzi o wykrywanie wzorców oszustw i otrzymywanie alertów na tyle szybko, by zatrzymać problemy zanim się nasilą. Te systemy nieprzerwanie obserwują dane transakcyjne, dzięki czemu firmy mogą szybko zauważyć wszelkie nieprawidłowości i natychmiast zareagować, zanim sprawcy zdążą wyrządzić szkodę. Dane branżowe również to potwierdzają – właściciele firm, którzy wprowadzili monitorowanie w czasie rzeczywistym, zauważają około jedno trzecie mniej fałszywych transakcji, co pokazuje, jak skuteczne są te narzędzia w zapewnianiu bezpieczeństwa. Po połączeniu z obecnymi systemami punktu sprzedaży całe podejście do wykrywania oszustw staje się jeszcze skuteczniejsze. Gładka integracja różnych systemów oznacza, że firmy uzyskują bardziej kompleksową ochronę przed próbami kradzieży i wyciekami danych, bez dodatkowego wysiłku.

Kontrola Dostępu Oparta na Rólach dla Bezpieczeństwa Pracowników

Gdy firmy wdrażają kontrolę dostępu opartą na rolach (RBAC), skutecznie określają, kto ma dostęp do jakich informacji. Dane wrażliwe są chronione przed osobami, które nie potrzebują do nich dostępu w związku z wykonywaną pracą. Ciekawym aspektem tego systemu jest jego skuteczność w ograniczaniu problemów spowodowanych przez osoby wewnętrzne. Przykłady z życia pokazują, że firmy stosujące RBAC zazwyczaj notują znacznie mniejszą liczbę przypadków niewłaściwego wykorzystywania danych pracowniczych, ponieważ dostęp jest bezpośrednio powiązany z rolą pracownika i jego rzeczywistymi potrzebami w pracy. Dla osób chcących prawidłowo wdrożyć RBAC, istnieje kilka ważnych zasad, które należy pamiętać. Regularne sprawdzanie, kto posiada prawa dostępu oraz zapewnienie, że pracownicy rozumieją, dlaczego te ograniczenia są istotne, to kluczowe elementy utrzymujące skuteczność systemu. Firmy, które kontynuują systematyczne przeglądy i edukują swoich pracowników w zakresie bezpieczeństwa, osiągają znacznie mniejsze ryzyko problemów ze stroną wewnętrzną, jednocześnie zachowując pełną kontrolę nad systemami punktu sprzedaży.

Najlepsze Praktyki do Wzmocnienia Bezpieczeństwa PPK

Regularne Aktualizacje Oprogramowania i Zarządzanie Poprawkami

Naprawdę ważne jest, aby systemy sprzedażowe były regularnie aktualizowane, jeśli firmy chcą się chronić przed lukami w zabezpieczeniach i zagrożeniami cybernetycznymi. Statystyki pokazują coś szokującego: około 90 procent wszystkich udanych ataków hakcerskich wykorzystuje słabe punkty, które były już znane i dały się naprawić dzięki prostym poprawkom. To pokazuje, jak ważne są regularne aktualizacje. Sprytnym sposobem na przeprowadzanie tych aktualizacji jest planowanie ich w godzinach, kiedy sklep nie jest zbyt zajęty, na przykład późno w nocy albo rano, aby nie przeszkadzać klientom. Przedsiębiorstwa powinny przede wszystkim skupić się na naprawie tych luk, które według ocen bezpieczeństwa są wysokiego ryzyka, ponieważ niosą one największe zagrożenie. Gdy firmy ustalą taki właśnie harmonogram konserwacji, chronią swoje finanse i jednocześnie budują silniejsze relacje z klientami, którzy cenią sobie wiedzę, że ich poufne informacje są bezpieczne.

Szkolenie pracowników w zakresie phishingu i obsługi danych

Regularne szkolenie personelu dotyczące oszustw phishingowych i prawidłowego obchodzenia się z danymi znacząco wpływa na bezpieczeństwo systemów punktu sprzedaży. Zgodnie z różnymi badaniami, około 80 procent wszystkich wycieków danych ma miejsce, ponieważ pracownicy albo nie wiedzą, co robią, albo po prostu zapominają podstawowych protokołów bezpieczeństwa. Dlatego tak ważne jest kontynuowanie edukacji. Gdy firmy organizują sesje szkoleniowe, które faktycznie symulują realne ataki phishingowe, pracownicy zdobywają doświadczenie praktyczne w wykrywaniu podejrzanych wiadomości e-mail i uczą się, jak prawidłowo reagować, nie panikując. Korzyści? Ludzie stają się lepsi w ochronie informacji poufnych, co zmniejsza liczbę potencjalnych naruszeń bezpieczeństwa. I bądźmy szczerzy, nikt nie chce, by dane osobowe jego klientów zostały skradzione lub by reputacja firmy ucierpiała przez jakiś zapobiegawczy incydent kiberprzestępczy.

Polecane produkty

Gorące wiadomości

-

Karta inteligentna 2019

2024-01-23

-

Trustech 2019

2024-01-12

-

Futurecom 2019

2024-01-12

-

Bezproblemowe płatności Azja 2020

2024-01-12

-

Bezproblemowy Bliski Wschód 2022

2024-01-12

EN

EN

AR

AR

BG

BG

CS

CS

DA

DA

NL

NL

FR

FR

IT

IT

JA

JA

KO

KO

PL

PL

PT

PT

RU

RU

ES

ES

TL

TL

ID

ID

LT

LT

UK

UK

VI

VI

HU

HU

MT

MT

TH

TH

TR

TR

FA

FA

AF

AF

MS

MS

MK

MK

HY

HY

AZ

AZ

KA

KA

BN

BN

BS

BS

LO

LO

MN

MN

NE

NE

ZU

ZU

MY

MY

KK

KK

UZ

UZ

KY

KY