3 Kluczowe Funkcje Bezpieczeństwa Cloud POS, Które Potrzebuje Każdy Handlowiec

Szyfrowanie od końca do końca: Bezpieczeństwo transakcji w chmurowym systemie POS

Szyfrowanie danych podczas transmisji i w spoczynku

Zabezpieczenie transakcji w chmurowym systemie POS w dużej mierze zależy od właściwego szyfrowania danych, ponieważ chroni ono informacje klientów, niezależnie od tego, czy są przesyłane przez sieci, czy też przechowywane. Dzięki szyfrowaniu end-to-end szczegóły płatności pozostają zabezpieczone na każdym etapie ich przemieszczania się przez różne systemy, przez co hakerzy nie są w stanie ich przechwycić bez użycia specjalistycznego sprzętu. Mówimy tutaj o naprawdę dużych liczbach – sektor kart płatniczych notuje miliony incydentów związanych z bezpieczeństwem każdego roku, co czyni stosowanie silnego szyfrowania absolutnie koniecznym. Gdy firmy stosują standardy takie jak AES, dodają dodatkową warstwę ochrony. Nawet jeśli jakiś przestępca w jakiś sposób wejdzie w posiadanie zaszyfrowanych danych, to i tak zobaczy jedynie nieczytelną mieszankę znaków, co oznacza, że dane finansowe klientów pozostają bezpieczne.

Ochrona bezprzewodowych połączeń POS za pomocą bezpieczeństwa 4G/WiFi

Bezprzewodowe systemy POS, które nie są odpowiednio zabezpieczone, mogą pozostawić firmy otwarte na różnego rodzaju zagrożenia, ponieważ dane płatnicze klientów są przesyłane przez narażone na ataki fale radiowe. Aby zapewnić bezpieczeństwo, większość sklepów powinna rozważyć konfigurację protokołu WPA3 w swoich sieciach WiFi. Nowa wersja tego protokołu bezpieczeństwa znacznie lepiej chroni poufne transakcje podczas ich przesyłania przez system. Oto kolejny aspekt, który warto wziąć pod uwagę: wielu przedsiębiorców zauważa, że przejście na połączenia komórkowe 4G zapewnia dodatkowy poziom ochrony w porównaniu do tradycyjnego WiFi, zwłaszcza w przypadku obsługi klientów w miejscach, gdzie dostęp do publicznego internetu może być niepewny. Specjaliści ds. cyberbezpieczeństwa zawsze ostrzegają przed używaniem WiFi z kawiarni do przetwarzania płatności kartami kredytowymi, dlatego sensowne jest inwestowanie w odpowiednie rozwiązania zabezpieczające, jeśli chcemy uniknąć kosztownych wycieków danych w przyszłości.

Tokenizacja w celu zabezpieczenia danych płatniczych

Tokenizacja działa jako inteligentny sposób zwiększania ochrony danych płatniczych dzięki zastępowaniu informacji wrażliwych bezpiecznymi tokenami. Oznacza to, że firmy nie muszą już przechowywać wszelkich wrażliwych danych, co znacznie upraszcza zarządzanie wymaganiami bezpieczeństwa. Sklepy i banki na całym świecie już dziś wykorzystują tę technikę, aby chronić płatności klientów na co dzień. Liczby również mówią same za siebie – wiele firm zgłasza mniejszą liczbę przypadków oszustw po wdrożeniu systemów tokenizacyjnych, co dowodzi, że metoda ta skutecznie chroni dane finansowe przed wścibstwem osób próbujących ukraść wartościowe informacje.

Dokładne Kontrolowanie Dostępu i Zarządzanie Użytkownikami

Protokoły Autoryzacji Oparte na Rólach

Kontrola dostępu oparta na rolach (RBAC) odgrywa dużą rolę w systemach chmurowego punktu sprzedaży (POS) w zakresie zarządzania tym, kto może wykonywać określone działania w systemie, jednocześnie zapewniając bezpieczeństwo. Gdy RBAC zostanie prawidłowo wdrożona, każdemu użytkownikowi przypisuje się rolę odpowiadającą jego faktycznym obowiązkom w pracy. Oznacza to, że użytkownicy widzą i korzystają wyłącznie z tych części systemu, które są istotne dla wykonywania ich codziennych zadań, co ogranicza przypadkowe lub celowe nadużycia w zakresie wrażliwych informacji. Poza korzyściami z zakresie bezpieczeństwa, RBAC pomaga organizacjom w przestrzeganiu ważnych przepisów, takich jak wymagania PCI DSS dotyczące ochrony danych dotyczących kart płatniczych. W sklepach detalicznych zauważono zmniejszenie liczby incydentów po przejściu na to podejście. Na przykład w sklepach spożywczych zaobserwowano znaczne spadki liczby przypadków kradzieży pracowników po ograniczeniu dostępu do kluczowych funkcji finansowych za pomocą zasad RBAC. Efektem jest znacznie bezpieczniejsze środowisko cyfrowe, w którym każdy wie dokładnie, do czego ma dostęp, a czego nie może dotykać.

Implementacja uwierzytelniania wielostopniowego

Dodanie uwierzytelniania wieloskładnikowego, zwane również MFA, ma istotne znaczenie przy zabezpieczaniu systemów punktu sprzedaży. Podstawowa idea MFA jest dość prosta – wymaga, aby użytkownicy przed dostępen do wrażliwych informacji udowodnili swoją tożsamość w co najmniej dwóch różnych sposóbach. Wiele firm wykorzystuje m.in. skany odcisków palców lub tymczasowe kody wysyłane przez SMS, które znacznie utrudniają niepowołanym osobom uzyskanie dostępu. Badania wskazują, że przedsiębiorstwa stosujące te dodatkowe środki zabezpieczające skutecznie zapobiegają włamaniom do kont – według dostępnych raportów aż w około 99,9 proc. przypadków. Wdrażając MFA w chmurowych systemach sprzedaży, detalistom należy dobrać rozwiązania, które będą działać skutecznie, nie przeszkadzając przy tym klientom. Skuteczne wdrożenia pozwalają pracownikom szybko zweryfikować swoją tożsamość, jednocześnie utrzymując wysoki poziom zabezpieczeń. Znalezienie właściwego balansu między ochroną a łatwością użytkowania pozostaje wyzwaniem, z którym borykają się obecnie liczne małe firmy.

Rejestry audytu do wykrywania podejrzanej działalności

Prowadzenie szczegółowych zapisów audytowych ma duże znaczenie przy śledzeniu działań użytkowników i wykrywaniu podejrzanych transakcji w systemach punktu sprzedaży. Dzienniki rejestrują, kto uzyskał dostęp do jakich informacji i jakie zmiany zostały dokonane, co pomaga wykrywać potencjalne problemy z zabezpieczeniami zanim staną się poważnymi zagrożeniami. Zgodnie z raportami branżowymi, firmy, które regularnie analizują te dzienniki, szybciej wykrywają działania oszustne niż te, które zaniedbują rutynowe kontrole. Niektóre przedsiębiorstwa zaczynają również wykorzystywać narzędzia oparte na sztucznej inteligencji do automatyzacji analiz. Systemy AI potrafią analizować ogromne ilości danych znacznie szybciej niż człowiek, wskazując niepokojące wzorce w momencie ich wystąpienia. Oznacza to, że przedsiębiorcy otrzymują ostrzeżenia wcześniej, co zwiększa szanse na zatrzymanie prób oszustwa zanim dojdzie do poważnych szkód.

Zgodność PCI DSS & Bezpieczeństwo sprzętowe

Obsługa płatności certyfikowana EMV

EMV odnosi się do Europay, Mastercard i Visa, tworząc to, co wielu nazywa światowym standardem bezpieczeństwa płatności. System ten opiera się na małych chipach w kartach zamiast na taśmie magnetycznej, co znacznie utrudnia przestępcom klonowanie kart przy kasach. Firmy chcące spełnić standardy PCI DSS muszą również zainwestować w odpowiednie wyposażenie. Będą potrzebować terminali z certyfikatem EMV zamontowanych przy kasach, co zdecydowanie zwiększa bezpieczeństwo transakcji dla wszystkich stron. Sklepy i restauracje zauważyły duże poprawy po przejściu na ten system. Przyjrzenie się liczbom mówi samo za siebie. Najnowsza analiza wykazała, że sklepy wykorzystujące technologię EMV zmniejszyły przypadki oszustw z użyciem skradzionych kart o około trzy czwarte między 2015 a 2018 rokiem. Taki spadek pokazuje, jak bardzo te chipowane karty są skuteczne w zabezpieczaniu danych klientów przed wścibstwem.

Architektura Urządzeń Odpornych na Manipulacje

Urządzenia odpornozłamowe odgrywają bardzo ważną rolę w zwiększaniu bezpieczeństwa terminali płatniczych (POS) przed osobami próbującymi dokonywać nieautoryzowanych zmian lub fizycznych ataków. Technologia wykorzystywana w tych środkach ochrony obejmuje m.in. fizyczne osłony i bezpieczne obudowy zaprojektowane specjalnie w celu zapobiegania próbom manipulacji. Na przykład fizyczne zabezpieczenia działają jako bariery wokół wrażliwych części znajdujących się wewnątrz sprzętu terminala. Zgodnie z badaniami przeprowadzonymi przez Frost & Sullivan zagrożenia fizyczne pozostają jednym z największych wyzwań w obszarze bezpieczeństwa terminali POS, dlatego producenci stale dążą do doskonalenia projektów odpornych na manipulacje w celu walki z oszustami. Standardy takie jak PCI PTS to nie tylko dokumentacja – określają one rygorystyczne wymagania, które zapewniają prawidłowe działanie i trwałość tych funkcji bezpieczeństwa w czasie. Mimo że zgodność z nimi może być uciążliwa dla firm, ostatecznie prowadzi to do budowy silniejszych zabezpieczeń przed różnorodnymi potencjalnymi zagrożeniami.

Technologia Secure Boot w terminalach POS

Bezpieczne uruchamianie (secure boot) stanowi istotne zabezpieczenie dla systemów punktu sprzedaży, uniemożliwiając osobom nieupoważnionym instalowanie nieautoryzowanego oprogramowania układowego na urządzeniach. W trakcie uruchamiania system sprawdza, czy oprogramowanie jest oryginalne, zanim pozwoli mu się uruchomić, dzięki czemu wykonany zostaje jedynie zweryfikowany kod. Jest to szczególnie istotne przy spełnianiu wymagań standardu PCI DSS, ponieważ zapewnia bezpieczeństwo terminalom płatniczym. W praktyce widzieliśmy przypadki, w których bezpieczne uruchamianie skutecznie zapobiegło poważnym incydentom bezpieczeństwa. Gdy ktoś próbuje naruszyć system, secure boot blokuje te zmiany, co chroni dane klientów i znacznie utrudnia przejęcie kontroli nad całym systemem POS. Dla firm zajmujących się przetwarzaniem płatności, ta dodatkowa warstwa ochrony może oznaczać różnicę między bezpieczną działalnością a kosztownym wyciekiem danych.

Rozwiązania Anfu POS z wbudowanym bezpieczeństwem

AF70 Automatyczny Terminal POS 4G/WiFi: Szyfrowany, Odporny na Pył Projekt

Firmy szukające czegoś solidnego i bezpiecznego często sięgają po automatyczny terminal płatniczy AF70 z obsługą 4G/WiFi. To, co naprawdę wyróżnia to urządzenie, to zaawansowane funkcje bezpieczeństwa wbudowane w konstrukcję. Dzięki szyfrowaniu na poziomie wojskowym, każda transakcja jest chroniona, a dane pozostają bezpieczne przez cały czas przetwarzania. Obudowa jest również w pełni odporna na kurz, dzięki czemu urządzenie działa nieprzerwanie nawet w trudnych warunkach na placu budowy. Obserwowaliśmy, jak ten terminal sprawdza się w różnych miejscach – od kawiarni w zatłoczonych dzielnicach miejskich po budowy oddalone o setki kilometrów od cywilizacji. Wielu właścicieli sklepów zgłasza, że ich terminale AF70 działają sprawnie przez wiele lat, niezawodnie obsługując zarówno codzienne transakcje, jak i nieprzewidziane warunki pogodowe.

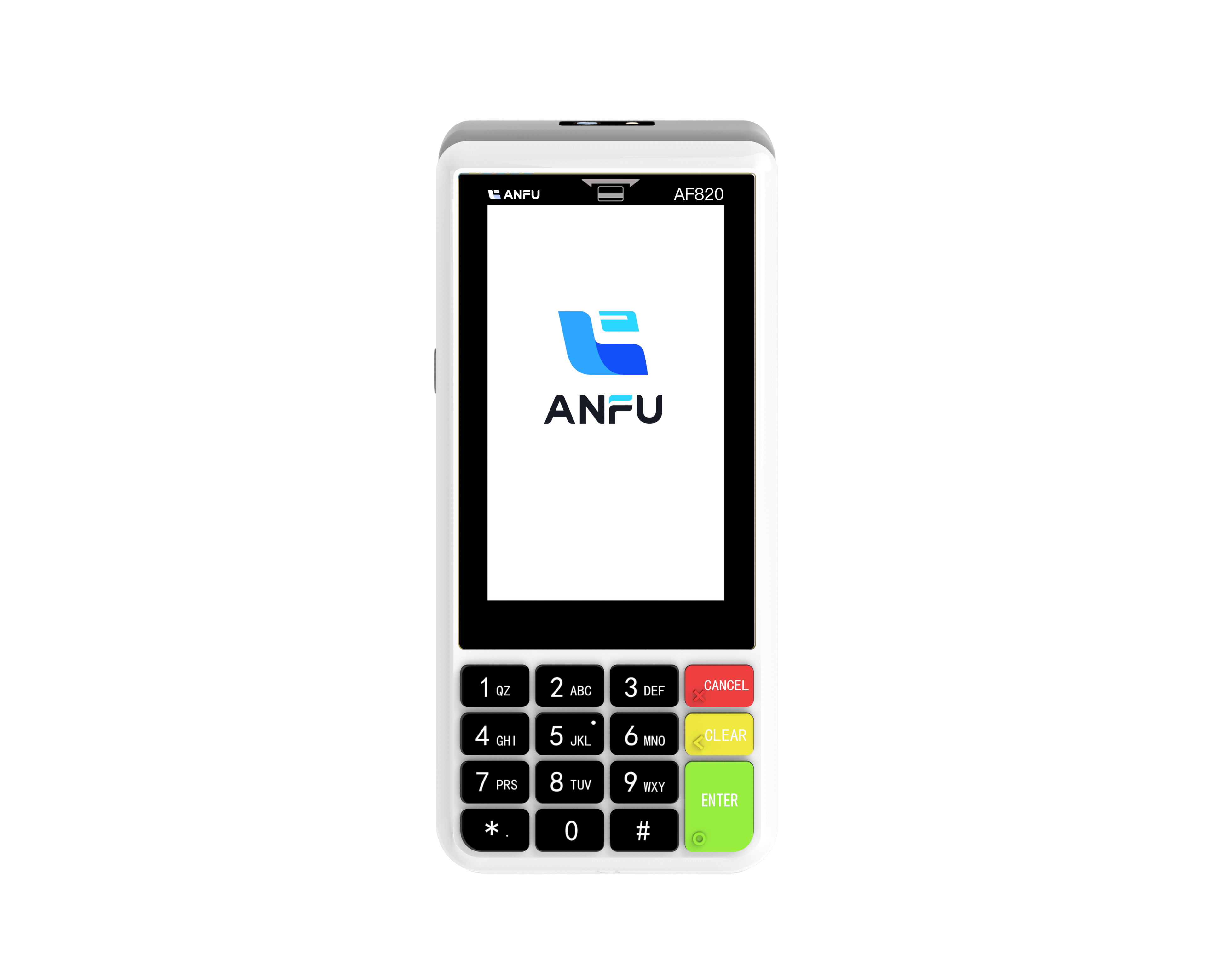

Terminal POS Androidowy AF820: Bezpieczny Centrum Płatności z Obsługą NFC/Karty IC

Terminal płatniczy AF820 z systemem Android wprowadza coś wyjątkowego w nowoczesne przetwarzanie płatności, oferując zarówno elastyczność, jak i zaawansowane funkcje bezpieczeństwa. Dzięki obsłudze kart NFC i IC sprzedawcy mogą płynnie realizować różne transakcje, co ma szczególne znaczenie, biorąc pod uwagę preferencje klientów, którzy coraz częściej wolą dotykowe płatności kartą zamiast przesuwania jej w czytni. Bezpieczeństwo nie jest tu dodatkowym myślem – urządzenie zawiera wielewarstwową ochronę danych transakcyjnych, spełniając rygorystyczne standardy zgodności PCI, które są obowiązkowe dla współczesnych firm. Widzieliśmy, jak ten terminal działa w różnorodnych sektorach. Sklepy detaliczne cenią szybkość realizacji płatności w godzinach szczytu, natomiast restauracje doceniają skrócony czas oczekiwania przy kasie. Dostawcy usług zauważają wartość AF820 w możliwości bezpiecznego przechowywania informacji o klientach pomiędzy kolejnymi wizytami, bez naruszania prywatności. Wszystkie te czynniki razem tworzą rozwiązanie, które utrzymuje wysoką efektywność operacji i minimalizuje ryzyko oszustw.

Trwałe Sprzętowe dla Środowisk Kluczowych pod Kątem Zgodności

Sprzęt POS, który wytrzymuje codzienne zużycie, odgrywa istotną rolę, gdy wymagana jest zgodność z normami PCI, ponieważ ma duży wpływ na bezpieczeństwo transakcji. Dobra jakość terminala to nie tylko ochrona przed oszustwami. W rzeczywistości sprzyja ona sprawniejszemu funkcjonowaniu codziennych operacji i zwiększa zadowolenie klientów. Certyfikaty takie jak PCI DSS również nie są jedynie formalnością biurową. Oznaczają one, że sprzęt został przetestowany pod kątem wytrzymałości przy intensywnym użytkowaniu, bez utraty niezawodności. Sklepy i restauracje przekonały się o tym na własnej skórze. Inwestując w wytrzymały sprzęt, zauważają mniejszą liczbę awarii w czasie szczytowych godzin i większe szanse na przejście audytów. Dla firm prowadzących dużą liczbę transakcji co godzinę, posiadanie niezawodnych systemów działających bez przestojów staje się kluczowe zarówno dla zapewnienia wysokiej jakości obsługi, jak i przestrzegania wymogów prawnych.

Polecane produkty

Najnowsze wiadomości

-

Karta inteligentna 2019

2024-01-23

-

Trustech 2019

2024-01-12

-

Futurecom 2019

2024-01-12

-

Bezproblemowe płatności Azja 2020

2024-01-12

-

Bezproblemowy Bliski Wschód 2022

2024-01-12

EN

EN

AR

AR

BG

BG

CS

CS

DA

DA

NL

NL

FR

FR

IT

IT

JA

JA

KO

KO

PL

PL

PT

PT

RU

RU

ES

ES

TL

TL

ID

ID

LT

LT

UK

UK

VI

VI

HU

HU

MT

MT

TH

TH

TR

TR

FA

FA

AF

AF

MS

MS

MK

MK

HY

HY

AZ

AZ

KA

KA

BN

BN

BS

BS

LO

LO

MN

MN

NE

NE

ZU

ZU

MY

MY

KK

KK

UZ

UZ

KY

KY