Come può un POS sicuro garantire transazioni finanziarie sicure

Tecnologie di Sicurezza Fondamentali nei Sistemi POS Sicuri

Crittografia End-to-End per la protezione dei dati

La crittografia end-to-end o E2EE svolge un ruolo fondamentale nel mantenere al sicuro le informazioni dei clienti all'interno di sistemi sicuri di pagamento. Quando qualcuno passa la propria carta di credito alla cassa, questa tecnologia trasforma tutti quei numeri in modo tale che non possano essere letti da nessuno tranne che dal processore dei pagamenti stesso. Ciò significa che gli hacker non possono spiare mentre i dati viaggiano attraverso le reti. Le violazioni dei dati danneggiano seriamente le aziende oggigiorno. Statistiche mostrano che circa il 60 percento delle piccole imprese chiude effettivamente i battenti a seguito di un attacco informatico, secondo ricerche recenti sulla sicurezza dei sistemi di pagamento di maggio 2024. Come funziona l'E2EE? Fondamentalmente, prende dati normali e li trasforma in informazioni illeggibili utilizzando particolari formule matematiche chiamate algoritmi crittografici. Questo mantiene tutto riservato fin dal momento in cui vengono raccolti fino a quando non arrivano a destinazione.

Tecnologia Chip EMV: Al di là delle strisce magnetiche

La tecnologia del chip EMV creata da Europay, MasterCard e Visa riduce davvero le frodi legate alla presenza della carta, poiché genera codici di transazione diversi ogni volta che qualcuno utilizza la propria carta. Dopo che gli Stati Uniti hanno iniziato a utilizzare su larga scala questa tecnologia, le frodi legate alla presenza della carta sono effettivamente diminuite del 76%. Questo calo è notevole rispetto al passato, quando quelle vecchie strisce magnetiche erano così facili da copiare. Il passaggio da quelle strisce magnetiche poco sicure a questi chip rende il sistema molto più sicuro, poiché le carte contraffatte ormai non funzionano più bene. Per le aziende là fuori, adeguarsi agli standard EMV non è solo una buona pratica, ma è praticamente essenziale se vogliono proteggere il denaro dei clienti e costruire relazioni durature basate sulla fiducia.

Tokenizzazione: Sostituzione dei dati sensibili

La tokenizzazione si distingue come una delle principali misure di sicurezza nei moderni sistemi di pagamento elettronico. Funziona sostituendo i numeri reali delle carte di credito con token casuali. In questo modo, le informazioni sensibili non vengono effettivamente memorizzate da nessuna parte nel sistema. Anche qualora qualcuno riuscisse a rubare questi token, essi non avrebbero alcun valore per gli hacker che tentano di commettere frodi. Studi del settore dimostrano che quando le aziende implementano la tokenizzazione, ottengono una protezione migliore dei dati dei clienti e al contempo semplificano il rispetto degli stringenti standard PCI (consulta 'POS Security: 11 Best Practices For Running A Tight Ship In 2024' per ulteriori dettagli). Le aziende che adottano questo approccio rafforzano la loro posizione complessiva in termini di sicurezza e offrono ai clienti la tranquillità di sapere che le loro transazioni vengono gestite in modo sicuro.

Conformità e Standard per la Sicurezza POS

Requisiti PCI DSS per Transazioni Sicure

Lo standard di sicurezza dei dati per l'industria dei pagamenti con carta, noto comunemente come PCI DSS, svolge un ruolo fondamentale nel garantire la sicurezza dei pagamenti quando i clienti utilizzano sistemi di punto vendita. In pratica, si tratta di un insieme di regole e linee guida mirate a proteggere le informazioni sensibili delle carte di credito durante tutto il processo di transazione. Le ricerche indicano anche un dato molto significativo: le aziende che rispettano questi standard riescono a evitare violazioni dei dati circa il 48% in più rispetto a quelle che non si preoccupano della conformità. Una protezione di questo tipo è molto importante nel panorama digitale attuale, dove le minacce informatiche sono in continua evoluzione. I commercianti che desiderano adeguarsi alle normative PCI devono affrontare diversi requisiti, tra cui misure di sicurezza della rete, scansioni regolari delle vulnerabilità e programmi di formazione adeguati per i dipendenti.

- Manutenzione della Rete Sicura : Utilizza firewall e altre tecnologie di sicurezza per proteggere le reti da accessi non autorizzati.

- Protezione dei Dati del Titolare della Carta : Crittografa la trasmissione dei dati del titolare della carta attraverso reti pubbliche aperte per garantire la sicurezza dei dati.

- Implementazione del Controllo di Accesso : Limita l'accesso ai dati in base al bisogno lavorativo; utilizza ID unici e autenticazione multifattore.

- Monitoraggio e Test Costanti : Monitora regolarmente le reti e testa i sistemi di sicurezza per rilevare eventuali vulnerabilità.

- Politica di Sicurezza Informatica : Stabilire e mantenere un'ampia politica per affrontare la sicurezza dei dati in tutta l'organizzazione.

Queste linee guida non solo proteggono le aziende da perdite finanziarie, ma preservano anche la credibilità reputazionale dimostrando impegno nel processo di pagamento sicuro.

Ruolo di SSL/TLS nei Gateway di Pagamento Sicuri

I protocolli SSL e TLS aiutano a proteggere i dati durante il loro trasferimento tra sistemi di punto vendita e server backend. Impediscono agli hacker di intercettare le comunicazioni durante la trasmissione, mantenendo sicuri i canali delle transazioni. Quando i dati rimangono riservati e integri durante i trasferimenti, i clienti si sentono naturalmente più sicuri nell'effettuare operazioni commerciali in digitale. I motori di ricerca danno inoltre priorità ai siti web che utilizzano la sicurezza SSL, il che significa una migliore collocazione nelle pagine dei risultati e un aumento del traffico web per le aziende. I gateway di pagamento richiedono la protezione SSL/TLS per funzionare correttamente, rendendo questi protocolli essenziali per molto più che semplici esigenze di crittografia. Creano complessivamente un'esperienza d'acquisto più sicura. Le aziende che implementano solide pratiche di crittografia attraverso SSL/TLS non solo proteggono sé stesse, ma forniscono anche ai clienti la sicurezza che le loro informazioni personali e finanziarie siano tutelate contro le minacce informatiche.

Infrastruttura Hardware POS Sicura

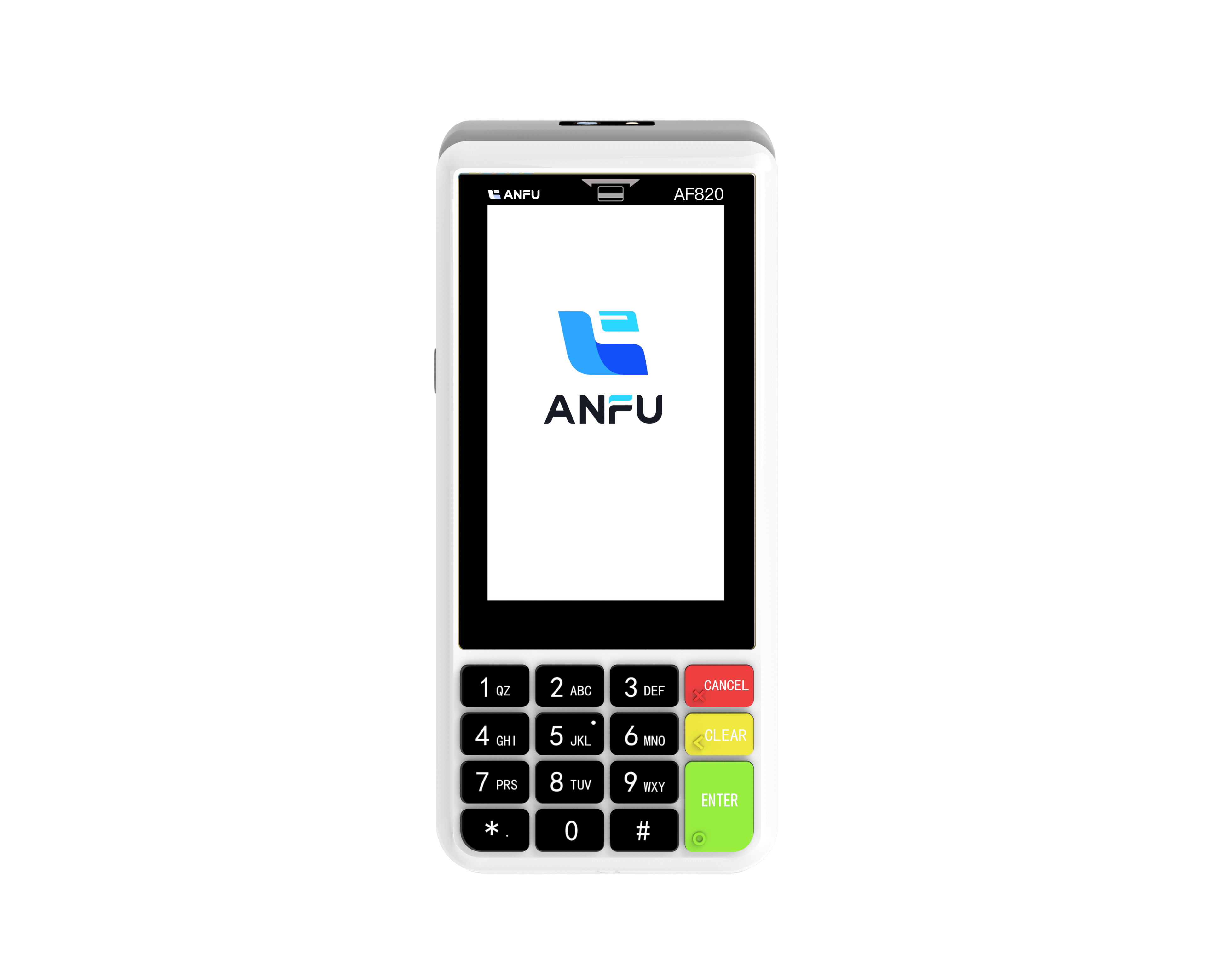

Macchine POS Android Intelligenti per il Retail Moderno

I sistemi di pagamento basati su Android stanno cambiando il modo in cui i negozi operano oggi. Dispongono di schermi facili da utilizzare, moltissime app installabili e funzionano senza problemi con diversi metodi di pagamento, migliorando l'esperienza d'acquisto per i clienti. Ai commercianti piacciono questi dispositivi perché permettono di personalizzare i processi aziendali senza troppa difficoltà grazie alla piattaforma Android. Inoltre, i costi di gestione tendono ad essere inferiori rispetto ai sistemi più datati. Gli analisti del mercato prevedono grandi cose per i terminali POS intelligenti, visto che sempre più persone preferiscono pagare in movimento, invece di stare in fila ai tradizionali registratori di cassa. Il successo di queste macchine basate su Android è comprensibile quando si osserva ciò che accade quotidianamente nei negozi, dove pagamenti rapidi e sicuri sono fondamentali durante le ore di punta.

Vantaggi dei dispositivi POS portatili e mini

Ai clienti piacciono molto i dispositivi POS portatili e compatti perché permettono ai negozi di effettuare pagamenti esattamente dove si trovano i clienti, rendendo l'intera esperienza molto più semplice e piacevole per tutti. I commercianti che adottano questi piccoli dispositivi notano una riduzione dei tempi di cassa in ogni ambito, il che significa che i clienti passano meno tempo in fila e più tempo a fare effettivamente shopping. Secondo recenti ricerche di mercato, circa sette clienti su dieci preferiscono acquistare in punti vendita che offrono questa tipologia di opzione di pagamento mobile. Questi piccoli sistemi POS sono anche molto efficaci nel tracciare i dati di vendita e nel rendere le operazioni quotidiane più fluide dietro le quinte. Inoltre, quando i membri dello staff possono interagire faccia a faccia con i clienti durante le transazioni, invece di rimanere nascosti dietro il bancone, si creano quelle connessioni personali che fanno tornare i clienti sempre più spesso.

Strategie Proattive per la Prevenzione del Frode

Monitoraggio in Tempo Reale e Allerte per Attività Sospette

Avere strumenti di monitoraggio in tempo reale fa tutta la differenza per individuare modelli di frode e ricevere avvisi tempestivi per fermare i problemi prima che peggiorino. Questi sistemi sorvegliano costantemente i dati delle transazioni, permettendo alle aziende di notare eventuali anomalie e intervenire immediatamente prima che gli attori malintenzionati causino danni. I dati del settore confermano bene questa efficacia: i proprietari di aziende che hanno implementato il monitoraggio in tempo reale registrano circa un terzo in meno di transazioni fraudolente, dimostrando quanto siano efficaci questi strumenti nel garantire sicurezza. Quando vengono abbinati ai moderni sistemi di punto vendita, le capacità complessive di rilevamento delle frodi migliorano ulteriormente. Far comunicare senza intoppi questi diversi sistemi permette alle aziende di disporre di una protezione più completa contro i tentativi di furto e le perdite di dati, senza sforzo aggiuntivo.

Controllo degli Accessi Basato sui Ruoli per la Sicurezza dei Dipendenti

Quando le aziende implementano il controllo degli accessi basato sui ruoli (RBAC), di fatto limitano l'accesso alle informazioni a determinate persone. I dati sensibili rimangono protetti e visibili soltanto a coloro che ne hanno effettivamente bisogno per svolgere il proprio lavoro. Ciò che è interessante è come questo sistema riduca i problemi causati da insider. Esempi pratici dimostrano che le aziende che utilizzano RBAC registrano molti meno casi di utilizzo improprio dei dati aziendali da parte dei dipendenti, poiché l'accesso è direttamente collegato al ruolo e alle effettive esigenze lavorative di ciascuno. Per chiunque voglia implementare correttamente RBAC, ci sono alcuni punti chiave da tenere a mente. Verifiche periodiche sulle persone che hanno diritti d'accesso e la sensibilizzazione del personale sull'importanza di tali restrizioni sono elementi essenziali per mantenere il sistema efficiente. Le aziende che effettuano regolarmente tali revisioni e continuano a informare i propri dipendenti sulla sicurezza riducono notevolmente il rischio di problemi interni, mantenendo al contempo un buon controllo sui propri sistemi di punto vendita.

Migliori Pratiche per Rafforzare la Sicurezza POS

Aggiornamenti Regolari del Software e Gestione delle Patch

È davvero importante aggiornare regolarmente il software del punto vendita, se le aziende desiderano rimanere protette da eventuali falle di sicurezza e minacce informatiche. Le statistiche rivelano in realtà qualcosa di sconcertante: circa il 90 percento di tutti i tentativi di hacking riusciti prende di mira vulnerabilità già conosciute e risolvibili grazie a semplici aggiornamenti. Questo dimostra quanto siano cruciali gli aggiornamenti regolari. Un modo intelligente per gestire questi aggiornamenti è programmarli nei momenti di minore attività del negozio, magari di notte o nelle prime ore del mattino, in modo da non interrompere i clienti. Le aziende dovrebbero concentrarsi prioritariamente sulle correzioni delle vulnerabilità classificate come ad alto rischio in base alle valutazioni di sicurezza, poiché rappresentano il pericolo maggiore. Quando le aziende istituiscono una routine di manutenzione di questo tipo, si proteggono finanziariamente e al contempo costruiscono relazioni più solide con i clienti, che apprezzano sapere che le loro informazioni sensibili sono al sicuro da occhi indiscreti.

Formazione del personale sul phishing e la gestione dei dati

La formazione regolare del personale riguardo truffe phishing e corretta gestione dei dati fa una grande differenza per mantenere sicuri i sistemi di pagamento. Secondo diversi studi, circa l'80 percento di tutte le fughe di dati avviene perché i lavoratori non sanno cosa stanno facendo o semplicemente dimenticano i protocolli di sicurezza di base. Per questo motivo la formazione continua è così importante. Quando le aziende organizzano sessioni di addestramento che simulano realmente attacchi phishing, i dipendenti acquisiscono esperienza pratica nell'individuare email sospette e nell'apprendere come rispondere correttamente senza farsi prendere dal panico. Il risultato positivo? Le persone diventano più capaci di proteggere informazioni riservate, riducendo così i potenziali incidenti. E diciamocelo francamente, nessuno vuole che vengano rubati i dati personali dei clienti o che la reputazione aziendale venga danneggiata da un incidente informatico evitabile.

Prodotti consigliati

Notizie di rilievo

-

Smart Card 2019

2024-01-23

-

Trustech 2019

2024-01-12

-

Futurecom 2019

2024-01-12

-

Pagamenti senza soluzione di continuità Asia 2020

2024-01-12

-

Medio Oriente senza soluzione di continuità 2022

2024-01-12

EN

EN

AR

AR

BG

BG

CS

CS

DA

DA

NL

NL

FR

FR

IT

IT

JA

JA

KO

KO

PL

PL

PT

PT

RU

RU

ES

ES

TL

TL

ID

ID

LT

LT

UK

UK

VI

VI

HU

HU

MT

MT

TH

TH

TR

TR

FA

FA

AF

AF

MS

MS

MK

MK

HY

HY

AZ

AZ

KA

KA

BN

BN

BS

BS

LO

LO

MN

MN

NE

NE

ZU

ZU

MY

MY

KK

KK

UZ

UZ

KY

KY