3 Critical Cloud POS Security Features Every Merchant Needs

End-to-End Encryption: Securing Cloud POS Transactions

Data Encryption in Transit and at Rest

Securing cloud POS transactions really depends on good data encryption practices, since this protects customer info whether it's being sent across networks or just sitting there stored somewhere. With end to end encryption, payment details stay protected throughout their journey through different systems, so hackers basically can't get their hands on them without special tools. We're talking about serious numbers here the payment card sector deals with millions of security incidents every year, something that makes strong encryption absolutely essential these days. When businesses adopt standards such as AES, they're adding another layer of protection. Even if some bad actor somehow manages to grab hold of encrypted data, all they'll see is gibberish anyway, which means customers' financial information stays out of trouble zones.

Protecting Wireless POS Connections with 4G/WiFi Security

Wireless POS systems that aren't properly protected can leave businesses wide open to all sorts of problems, since customer payment info gets transmitted right across vulnerable airwaves. To keep things safe, most shops should look into setting up WPA3 on their WiFi networks. This newer security protocol actually does a much better job at protecting those sensitive transactions as they move through the system. And here's another angle worth considering: many merchants find that switching to 4G cellular connections gives them extra protection compared to regular old WiFi, especially when dealing with customers in places where public internet access might be sketchy. Cybersecurity folks always warn against using coffee shop Wi-Fi for processing credit cards, so it makes sense to invest in proper wireless security solutions if we want to avoid getting hit with costly breaches down the road.

Tokenization for Payment Data Safety

Tokenization works as a smart way to boost payment data protection by swapping out sensitive details for harmless tokens instead. What this means is businesses don't have to keep all that sensitive info stored anywhere anymore, which makes managing security requirements much less complicated. Retail stores and banks across the country already use this technique to protect customer payments day in and day out. The numbers tell the story too many companies report fewer fraud cases after implementing token systems, so it's clearly working well for keeping financial records safe from prying eyes looking to steal valuable information.

Granular Access Control & User Management

Role-Based Authentication Protocols

Role-based access control or RBAC makes a big difference in cloud POS systems when it comes to managing who can do what within the system while keeping things secure. When implemented properly, each user gets assigned a role based on their actual responsibilities at work. This means they only see and interact with parts of the system relevant to their daily tasks, which cuts down on accidental or intentional misuse of sensitive information. Beyond just security benefits, RBAC helps organizations stay compliant with important regulations like PCI DSS requirements for payment card data protection. Retailers across the country have seen fewer incidents after switching to this approach. Take grocery stores for example many have reported significant drops in employee-related theft cases once they limited access to critical financial functions through RBAC policies. The result? A much safer digital workspace where everyone knows exactly what they're allowed to touch and what stays off limits.

Multi-Factor Authentication Implementation

Adding multi factor authentication or MFA as it's often called, really matters when securing point of sale systems. The basic idea behind MFA is simple enough it asks users to provide at least two different ways to prove who they are before letting them see sensitive information. Most businesses use things like fingerprint scans or those temporary codes sent via text message, both of which make it much harder for bad actors to get in where they shouldn't be. Research suggests that companies adopting these extra steps stop almost all account break ins, somewhere around 99.9 percent according to what I've read in several reports. When setting up MFA for cloud based POS setups, retailers need to find solutions that work well without driving customers crazy. Good implementations let staff verify their identity quickly while still keeping everything locked down tight. Finding this sweet spot between protection and ease of use remains a challenge many small businesses face today.

Audit Logs for Suspicious Activity Detection

Keeping thorough audit records matters a lot when it comes to tracking what users do and spotting odd transactions in point-of-sale systems. The logs basically capture who accessed what information and what changes were actually made, which helps spot possible security issues before they become big problems. According to industry reports, companies that check these logs regularly tend to catch fraudulent activity much earlier than those that don't bother with routine checks. Some businesses are now bringing in artificial intelligence tools to automate the analysis work. These AI systems can sort through massive amounts of data faster than humans ever could, highlighting strange patterns as they appear. This means merchants get alerts sooner rather than later, giving them better chances to stop fraud attempts before any real damage occurs.

PCI DSS Compliance & Hardware Security

EMV-Certified Payment Processing

EMV refers to Europay, Mastercard, and Visa, forming what many call the gold standard for secure payments worldwide. The system relies on those little chips in cards rather than magnetic stripes, making it much harder for criminals to clone cards at checkout counters. Businesses wanting to meet PCI DSS standards must invest in proper equipment too. They'll need EMV certified terminals sitting behind their registers, something that definitely makes transactions safer for everyone involved. Retail stores and restaurants especially saw big improvements after switching over. One look at the numbers tells the story pretty well actually. A recent analysis found that shops using EMV tech cut down on stolen card fraud incidents by around three quarters between 2015 and 2018. That kind of drop shows just how good these chip cards are at keeping customer information safe from prying eyes.

Tamper-Resistant Device Architecture

Tamper resistant devices play a really important role in making POS terminals more secure against those who try to make unauthorized changes or physically attack them. The technology behind these protective measures includes things like physical shields and secure enclosures designed specifically to stop tampering attempts. Take physical guards for instance they basically serve as barriers around sensitive parts inside the terminal hardware. According to research from Frost & Sullivan, physical threats remain one of the biggest challenges facing POS security today, which is why manufacturers keep pushing for better tamper resistant designs to combat fraudsters. Standards like PCI PTS aren't just paperwork either; they actually set strict requirements that ensure these security features work properly and stay intact over time. While compliance can be a hassle for businesses, it ultimately creates stronger defenses against all sorts of potential threats lurking out there.

Secure Boot Technology in POS Terminals

Secure boot tech serves as an essential safeguard for point-of-sale systems, stopping bad actors from installing unauthorized firmware onto devices. During startup, the system checks if the software is genuine before allowing it to run, so only verified code gets executed. This matters a lot when it comes to meeting PCI DSS standards because it keeps those payment terminals secure. We've seen real world cases where secure boot stopped major security incidents in their tracks. When someone tries to tamper with the system, secure boot blocks these changes, which protects customer information and makes the whole POS setup much harder to hack into. For businesses handling payments, this extra layer of protection can mean the difference between a secure operation and a costly data breach situation.

Anfu POS Solutions with Built-In Security

AF70 Automatic 4G/WiFi POS Terminal: Encrypted Dustproof Design

Businesses looking for something sturdy and secure often turn to the AF70 Automatic 4G/WiFi POS Terminal. What really sets this device apart are the top-notch security features built right in. With military grade encryption protecting every transaction, sensitive data stays safe throughout the entire process. The outer casing is completely dust resistant too, so it keeps working even when things get messy on site. We've seen this terminal perform well in all sorts of places - coffee shops in busy downtown areas just as much as construction sites hundreds of miles away from civilization. Many store owners report that their AF70 terminals keep going strong year after year, handling everything from daily sales to unexpected weather events without missing a beat.

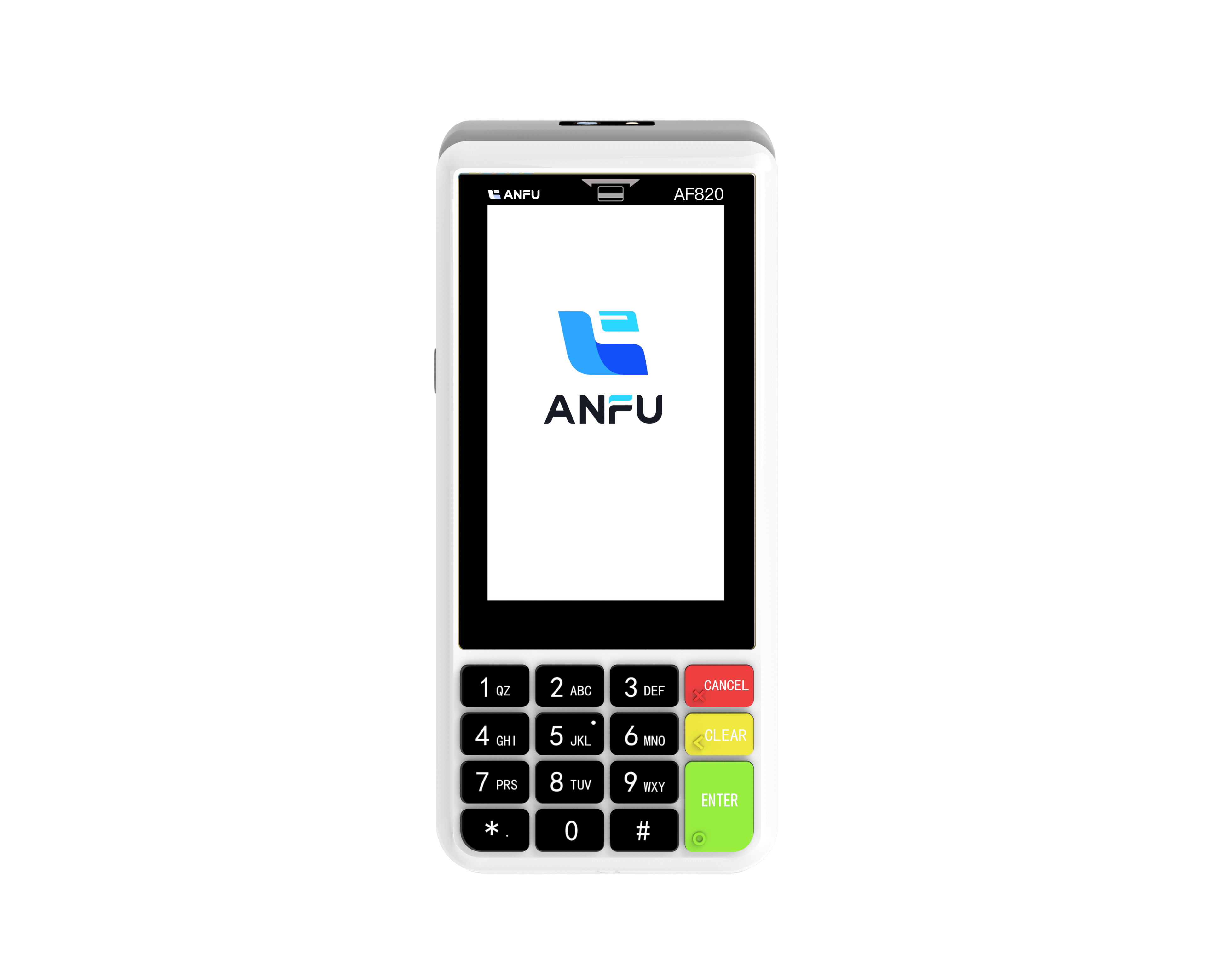

AF820 Android POS Terminal: Secure Payment Hub with NFC/IC Card Support

The AF820 Android POS Terminal brings something special to modern payment processing with both flexibility and strong security features. With support for NFC and IC cards, merchants can handle all kinds of transactions smoothly, which makes sense given how many customers now prefer tapping their cards instead of swiping. Security isn't just an afterthought here either the device includes multiple layers of protection for sensitive transaction data, meeting those strict PCI compliance standards that most businesses need to follow today. We've seen this terminal work wonders across different sectors too. Retail stores love how quickly they can process payments during busy hours, while restaurants appreciate the reduced wait times at checkout. Service providers find value in the AF820's ability to securely store customer information between visits without compromising privacy. All these factors combine to create a solution that keeps operations running efficiently while keeping fraud risks low.

Durable Hardware for Compliance-Critical Environments

POS hardware that lasts through daily wear and tear matters a lot when PCI compliance is required, since it plays a big role in keeping transactions secure. A good quality terminal does more than just protect against fraud though. It actually makes day to day operations run smoother and keeps customers happy too. Certifications such as PCI DSS aren't just paperwork either. They mean the equipment has been tested to handle heavy usage without breaking down or losing its reliability. Retail stores and restaurants have found this out firsthand. When they invest in tough hardware, they see fewer breakdowns during busy periods and better chances of passing audits. For businesses dealing with lots of transactions every hour, having reliable systems up and running consistently becomes absolutely vital for both delivering good service and staying within legal requirements.

Recommended Products

Hot News

-

Smart Card 2019

2024-01-23

-

Trustech 2019

2024-01-12

-

Futurecom 2019

2024-01-12

-

Seamless Payments Asia 2020

2024-01-12

-

Seamless Middle East 2022

2024-01-12

EN

EN

AR

AR

BG

BG

CS

CS

DA

DA

NL

NL

FR

FR

IT

IT

JA

JA

KO

KO

PL

PL

PT

PT

RU

RU

ES

ES

TL

TL

ID

ID

LT

LT

UK

UK

VI

VI

HU

HU

MT

MT

TH

TH

TR

TR

FA

FA

AF

AF

MS

MS

MK

MK

HY

HY

AZ

AZ

KA

KA

BN

BN

BS

BS

LO

LO

MN

MN

NE

NE

ZU

ZU

MY

MY

KK

KK

UZ

UZ

KY

KY