Comment un terminal de paiement sécurisé peut-il garantir des transactions financières sûres

Technologies de sécurité principales dans les systèmes de caisse sécurisés

Chiffrement de bout en bout pour la protection des données

Le chiffrement de bout en bout, ou E2EE, joue un rôle essentiel pour protéger les informations des clients au sein des systèmes sécurisés de point de vente. Lorsqu'une personne utilise sa carte de crédit à la caisse, cette technologie brouille tous ces chiffres afin qu'ils ne puissent pas être lus par quiconque, sauf par le processeur de paiement lui-même. Cela signifie que les pirates informatiques ne peuvent pas espionner les données pendant leur transit sur les réseaux. Les violations de données nuisent sérieusement aux entreprises de nos jours. Selon des statistiques récentes sur la sécurité des systèmes de paiement (mai 2024), environ 60 pour cent des petites entreprises ferment effectivement après avoir été victimes d'une cyberattaque. Comment fonctionne l'E2EE ? En résumé, il transforme les données normales en données illisibles à l'aide de formules mathématiques spéciales appelées algorithmes cryptographiques. Cela garantit la confidentialité totale des données, depuis leur capture initiale jusqu'à leur arrivée à destination.

Technologie de puce EMV : Au-delà des bandes magnétiques

La technologie de puce EMV créée par Europay, MasterCard et Visa réduit vraiment la fraude liée aux cartes physiques, car elle génère des codes de transaction différents à chaque utilisation de la carte. Depuis que les États-Unis ont largement adopté cette technologie, la fraude liée aux cartes physiques a effectivement chuté d'environ 76 %. C'est une baisse considérable par rapport à avant, lorsque ces anciennes bandes magnétiques étaient si faciles à copier. Le passage de ces bandes magnétiques vulnérables à ces puces rend les transactions beaucoup plus sûres, les cartes contrefaites fonctionnant désormais bien moins facilement. Pour les entreprises, se conformer aux normes EMV n'est pas seulement une bonne pratique, c'est pratiquement essentiel si elles veulent protéger l'argent de leurs clients et établir des relations de confiance durables.

Tokenization : Remplacement des données sensibles

La tokenisation se démarque comme l'une des mesures de sécurité clés dans les systèmes modernes de point de vente. Elle fonctionne en remplaçant les vrais numéros de cartes de crédit par des jetons aléatoires. Ainsi, les informations sensibles ne sont en réalité stockées nulle part dans le système lui-même. Même si quelqu'un parvenait à voler ces jetons, ils n'auraient aucune valeur pour les pirates tentant de commettre une fraude. Des recherches sectorielles montrent que lorsque des entreprises mettent en œuvre la tokenisation, elles bénéficient d'une meilleure protection des données clients, tout en facilitant la conformité aux normes PCI complexes (consultez « POS Security: 11 Best Practices For Running A Tight Ship In 2024 » pour plus de détails). Les entreprises qui adoptent cette approche renforcent leur posture globale en matière de sécurité et offrent aux clients une plus grande tranquillité d'esprit, sachant que leurs transactions sont traitées en toute sécurité.

Conformité et normes pour la sécurité des systèmes POS

Exigences PCI DSS pour des transactions sécurisées

La norme de sécurité des données pour l'industrie des cartes de paiement, ou PCI DSS comme on l'appelle couramment, joue un rôle essentiel dans la sécurisation des paiements lorsque les clients utilisent des systèmes de point de vente. En résumé, il s'agit d'un ensemble de règles et de directives visant à protéger les informations sensibles relatives aux cartes bancaires tout au long du processus de transaction. Des recherches indiquent également un fait assez significatif : les entreprises qui respectent ces normes évitent les violations de données environ 48 % plus souvent que celles qui ignorent les obligations de conformité. Une telle protection est d'autant plus cruciale dans le paysage numérique actuel, où les menaces cybernétiques évoluent constamment. Les commerçants souhaitant se mettre en conformité avec les exigences du PCI DSS doivent s'atteler à plusieurs obligations, notamment des mesures de sécurité réseau, des analyses régulières des vulnérabilités, ainsi que des programmes de formation adaptés pour leurs employés, entre autres.

- Maintenance du Réseau Sécurisé : Utilisez des pare-feu et d'autres technologies de sécurité pour protéger les réseaux contre l'accès non autorisé.

- Protection des Données des Porteurs de Carte : Chiffrez la transmission des données des porteurs de carte sur les réseaux publics ouverts pour assurer la sécurité des données.

- Mise en Œuvre du Contrôle d'Accès : Limitez l'accès aux données en fonction des besoins liés au poste ; utilisez des identifiants uniques et une authentification multifactorielle.

- Surveillance et Tests Vigilants : Surveillez régulièrement les réseaux et testez les systèmes de sécurité pour détecter d'éventuelles vulnérabilités.

- Politique de Sécurité de l'Information : Établir et maintenir une politique étendue pour aborder la sécurité des données au sein de l'organisation.

Ces lignes directrices protègent non seulement les entreprises contre des pertes financières, mais préservent également leur crédibilité en démontrant leur engagement pour un traitement sécurisé des paiements.

Rôle de SSL/TLS dans les passerelles de paiement sécurisées

Les protocoles SSL et TLS aident à protéger les données lors de leur transfert entre les systèmes de point de vente et les serveurs backend. Ils empêchent les pirates informatiques d'intercepter les communications pendant leur transmission, ce qui maintient les canaux de transaction sécurisés. Lorsque les données restent confidentielles et intactes pendant les transferts, les clients se sentent naturellement plus en sécurité lorsqu'ils effectuent des transactions commerciales de manière numérique. Les moteurs de recherche accordent également une priorité aux sites web utilisant la sécurité SSL, ce qui signifie un meilleur classement dans les pages de résultats et un trafic web accru pour les entreprises. Les passerelles de paiement ont besoin de la protection SSL/TLS pour fonctionner correctement, ce qui rend ces protocoles essentiels pour bien plus que des besoins de base en matière de chiffrement. Ils contribuent à une expérience d'achat globalement plus sûre. Les entreprises qui appliquent des pratiques solides de chiffrement via SSL/TLS non seulement se protègent elles-mêmes, mais renforcent également la confiance des consommateurs quant à la protection de leurs informations personnelles et financières contre les menaces cybernétiques.

Infrastructure Matérielle POS Sécurisée

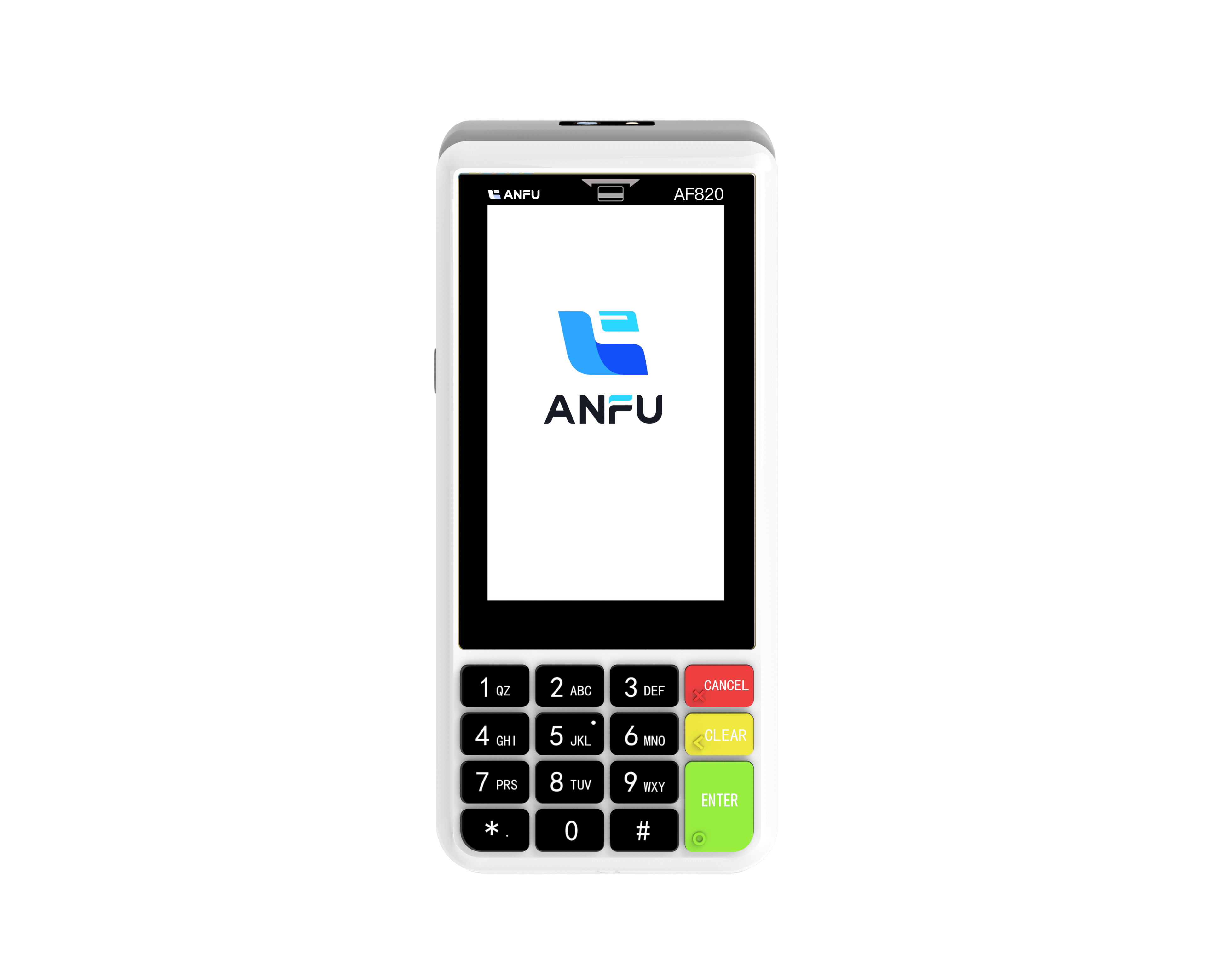

Machines POS Android Intelligentes pour le Commerce Moderne

Les systèmes de point de vente basés sur Android transforment la manière dont les magasins fonctionnent aujourd'hui. Ils disposent d'écrans faciles à utiliser, d'un grand nombre d'applications pouvant être installées, et s'intègrent parfaitement à divers modes de paiement, améliorant ainsi l'expérience d'achat pour les clients. Les détaillants apprécient ces appareils car ils leur permettent d'ajuster leurs processus métier sans difficulté grâce à la plateforme Android. De plus, les coûts de fonctionnement sont généralement inférieurs par rapport aux anciens systèmes. Les analystes du marché prévoient un bel avenir pour les terminaux de paiement intelligents, car de plus en plus de personnes souhaitent payer rapidement, sans avoir à faire la queue aux caisses traditionnelles. La popularité de ces machines basées sur Android s'explique pleinement lorsqu'on observe ce qui se passe quotidiennement dans les magasins, où des paiements rapides et sécurisés sont essentiels en période d'affluence.

Avantages des dispositifs POS mini et main-libre

Les clients adorent les appareils de paiement portables et compacts, car ils permettent aux magasins de traiter les paiements exactement là où les acheteurs se trouvent, rendant ainsi l'expérience beaucoup plus facile et agréable pour toutes les parties impliquées. Les détaillants qui adoptent ces petits appareils constatent des encaissements plus rapides dans l'ensemble, ce qui signifie que les clients passent moins de temps à attendre dans les files d'attente et plus de temps à faire leurs achats. Selon des études de marché récentes, environ sept clients sur dix préfèrent faire leurs achats dans des lieux proposant ce type d'option de paiement mobile. Ces petits systèmes de caisse sont également très efficaces pour suivre les chiffres de ventes, tout en facilitant le bon fonctionnement des opérations quotidiennes en coulisses. De plus, lorsque les employés peuvent interagir avec les clients en face à face pendant les transactions, au lieu de rester cachés derrière des comptoirs, cela crée ces connexions personnelles précieuses qui incitent les clients à revenir régulièrement.

Stratégies Proactives de Prévention de la Fraude

Surveillance en Temps Réel et Alertes sur les Activités Suspectes

Avoir des outils de surveillance en temps réel fait toute la différence lorsqu'il s'agit d'identifier des schémas de fraude et de recevoir des alertes suffisamment rapides pour résoudre les problèmes avant qu'ils ne s'aggravent. Ces systèmes surveillent constamment les données des transactions, permettant aux entreprises de détecter immédiatement tout événement suspect et d'intervenir avant que des acteurs malveillants ne causent des dommages. Les chiffres du secteur confirment bien ce constat : les propriétaires d'entreprises qui ont mis en place une surveillance en temps réel observent environ un tiers de transactions frauduleuses en moins, ce qui montre à quel point ces outils sont efficaces pour garantir la sécurité. Lorsqu'ils sont associés aux systèmes de point de vente actuels, les dispositifs de détection de fraude deviennent encore plus performants. Assurer une bonne interconnexion entre ces différents systèmes permet aux entreprises d'obtenir une couverture plus complète contre les tentatives de vol et les fuites de données, et ce, sans difficulté particulière.

Contrôle d'accès basé sur les rôles pour la sécurité des employés

Lorsque des entreprises mettent en place un contrôle d'accès basé sur les rôles (RBAC), elles définissent précisément qui a accès à quelles informations. Les données sensibles restent ainsi protégées et ne sont accessibles qu'aux personnes qui en ont réellement besoin pour leur travail. Ce système permet de réduire efficacement les problèmes causés par les utilisateurs internes. Des exemples concrets montrent que les entreprises utilisant le RBAC connaissent beaucoup moins de cas de mauvaise utilisation des données par les employés, puisque l'accès est directement lié au rôle de chacun et à ce qui est nécessaire pour accomplir ses tâches. Pour ceux qui souhaitent mettre en place le RBAC correctement, certaines étapes sont essentielles. Vérifier régulièrement les droits d'accès et s'assurer que les employés comprennent l'importance de ces restrictions sont des éléments clés pour maintenir le système efficace. Les entreprises qui effectuent régulièrement ces contrôles et qui continuent à former leurs collaborateurs à la sécurité réussissent à réduire considérablement les risques liés aux utilisateurs internes, tout en conservant un bon contrôle sur leurs systèmes de point de vente.

Meilleures pratiques pour renforcer la sécurité du terminal de paiement

Mises à jour logicielles régulières et gestion des correctifs

Il est vraiment important de maintenir régulièrement à jour les logiciels de point de vente si les entreprises souhaitent rester protégées contre les failles de sécurité et les cybermenaces. Des statistiques révèlent même quelque chose de choquant : environ 90 pour cent des tentatives de piratage réussies ciblent des vulnérabilités déjà connues et pouvant être corrigées par des mises à jour simples. Cela montre à quel point les mises à jour régulières sont essentielles. Une bonne manière de gérer ces mises à jour consiste à les planifier lorsque le magasin est fermé, peut-être tard la nuit ou tôt le matin, afin de ne pas perturber les clients. Les entreprises devraient prioriser la correction des vulnérabilités classées comme à haut risque selon les évaluations de sécurité, car elles représentent la menace la plus grave. Lorsque des entreprises instaurent ce type de routine d'entretien, elles se protègent financièrement tout en renforçant leurs relations avec leurs clients, qui apprécieront de savoir que leurs informations sensibles restent protégées contre les regards indiscrets.

Formation des employés sur le phishing et la gestion des données

Former régulièrement le personnel aux escroqueries par hameçonnage et aux bonnes pratiques de gestion des données permet d'améliorer significativement la sécurité des systèmes de point de vente. Selon diverses études, environ 80 pour cent des fuites de données surviennent parce que les employés ignorent soit les bonnes pratiques à adopter, soit simplement oublient les protocoles de sécurité de base. C'est pourquoi une formation continue est si importante. Lorsque des entreprises organisent des séances d'entraînement simulant réellement des attaques de hameçonnage, les employés acquièrent une expérience pratique leur permettant d'identifier plus facilement les courriels suspects et d'apprendre comment réagir correctement sans paniquer. Le résultat ? Les collaborateurs deviennent plus aptes à protéger les informations confidentielles, réduisant ainsi les risques de violations. Et soyons honnêtes, personne ne souhaite que les données personnelles de ses clients soient volées ou que la réputation de l'entreprise soit entachée par un incident cybernétique évitable.

Produits recommandés

Actualités à la Une

-

Carte à puce 2019

2024-01-23

-

Le projet de loi

2024-01-12

-

Je suis un homme.

2024-01-12

-

Paiements transparents Asie 2020

2024-01-12

-

Le Moyen-Orient sans faille 2022

2024-01-12

EN

EN

AR

AR

BG

BG

CS

CS

DA

DA

NL

NL

FR

FR

IT

IT

JA

JA

KO

KO

PL

PL

PT

PT

RU

RU

ES

ES

TL

TL

ID

ID

LT

LT

UK

UK

VI

VI

HU

HU

MT

MT

TH

TH

TR

TR

FA

FA

AF

AF

MS

MS

MK

MK

HY

HY

AZ

AZ

KA

KA

BN

BN

BS

BS

LO

LO

MN

MN

NE

NE

ZU

ZU

MY

MY

KK

KK

UZ

UZ

KY

KY